Что такое РГР расшифровка

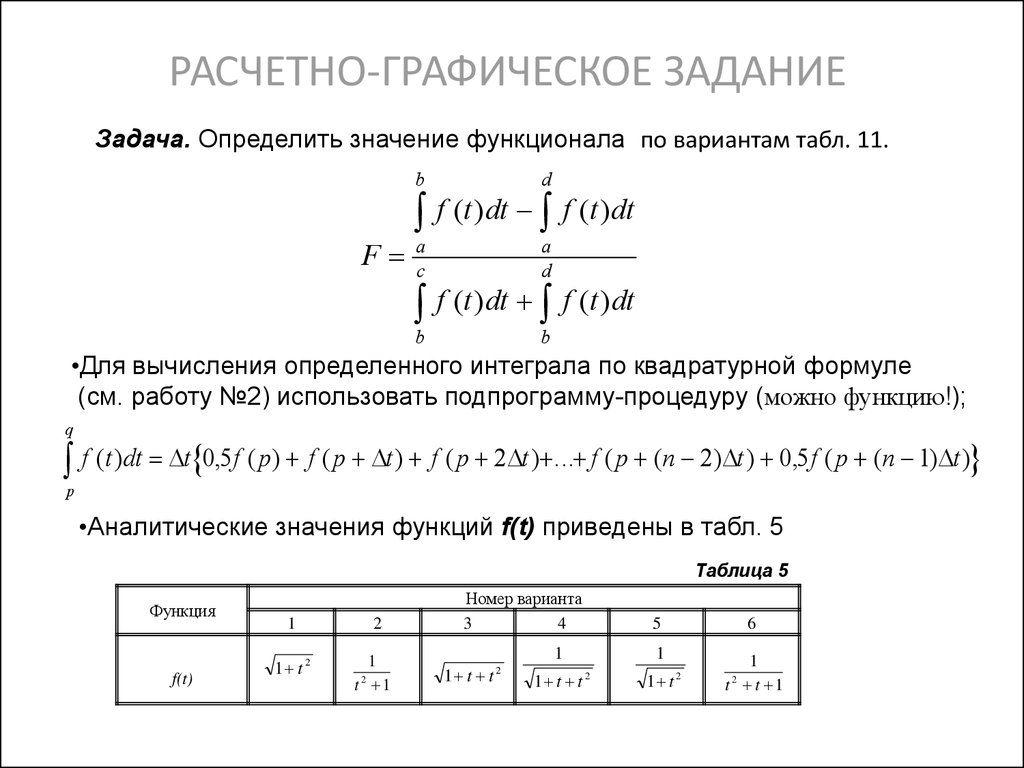

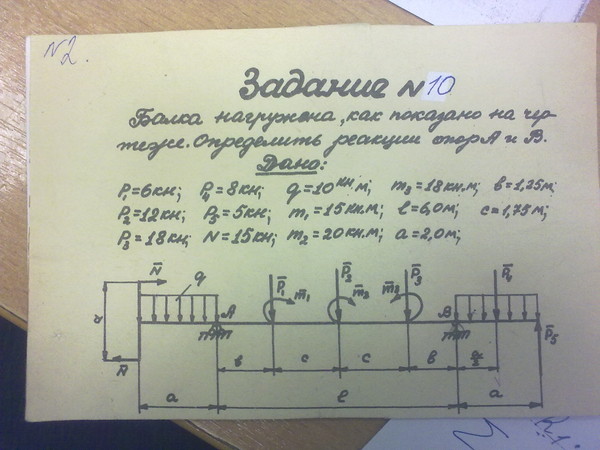

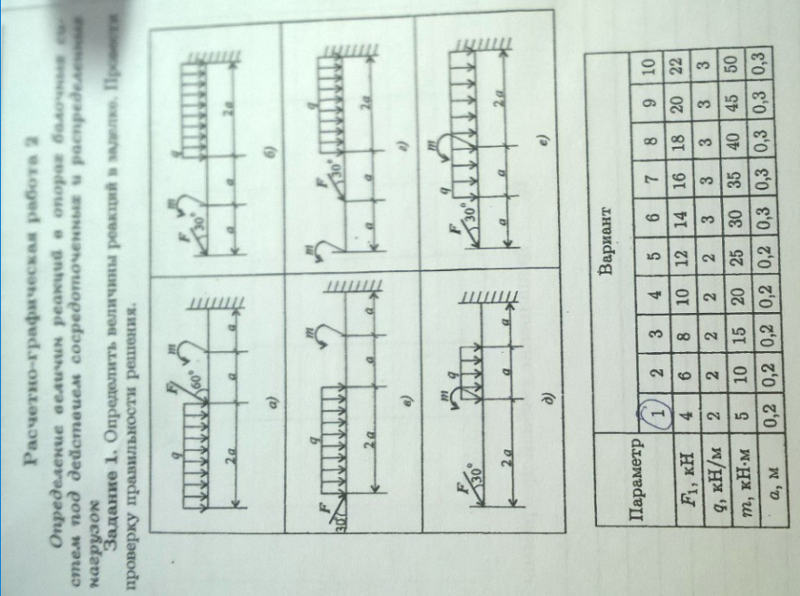

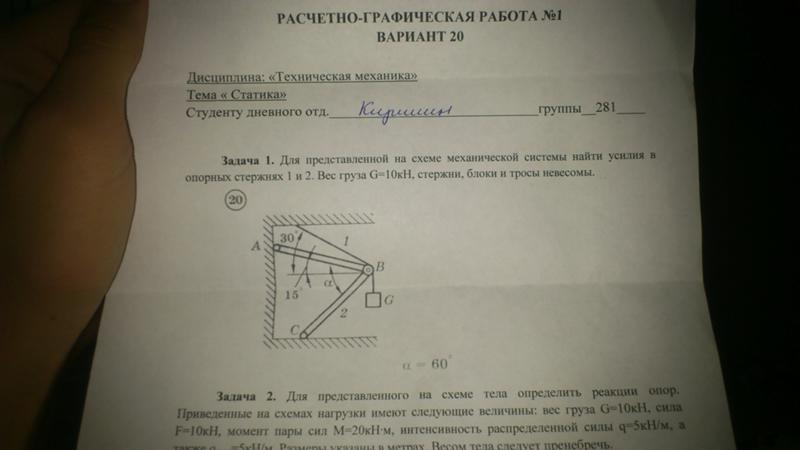

В учебном плане большинства технических дисциплин прописана необходимость выполнения студентами РГР. РГР (что расшифровывается как «расчетно-графическая работа») – это набор задач, решаемых с помощью комплекса расчетно-аналитических и графических методов. Если у вас в универе практикуется такой вид контроля, а времени на выполнение заданий не хватает, обратитесь за помощью к экспертам сайта Автор24.

Из чего состоит РГР

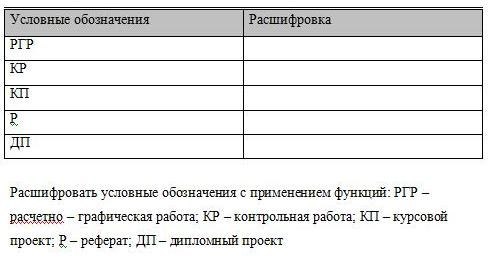

РГР – это структурированная работа, оформляемая по указанным в методичке требованиям. Структура принятого в университете отчета может иметь специфику, но обычно она включает следующие блоки:

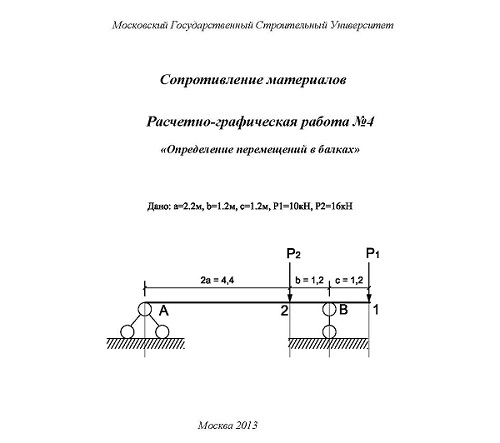

- титульный лист. Он представляет собой обложку РГР. Если отчет печатается на листах А4, титульник делается по принятому в институте шаблону. Если решения записываются в тетрадь, то титульный лист оформляется на первом листе или распечатывается и наклеивается на обложку тетради. Необходимо указать дисциплину, номер расчетно-графической работы и тему, данные студента и преподавателя,

- введение.

Эту часть иногда вообще пропускают или кратко обозначают актуальность, цель и задачи работы. Также уместно указать основные методы решения. Не нужно писать сочинение на несколько страниц,

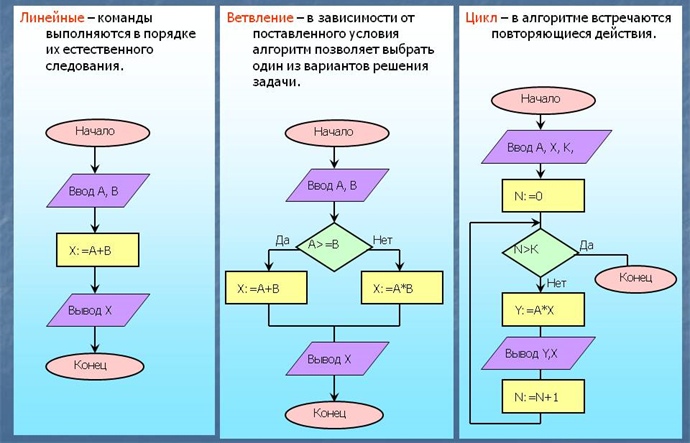

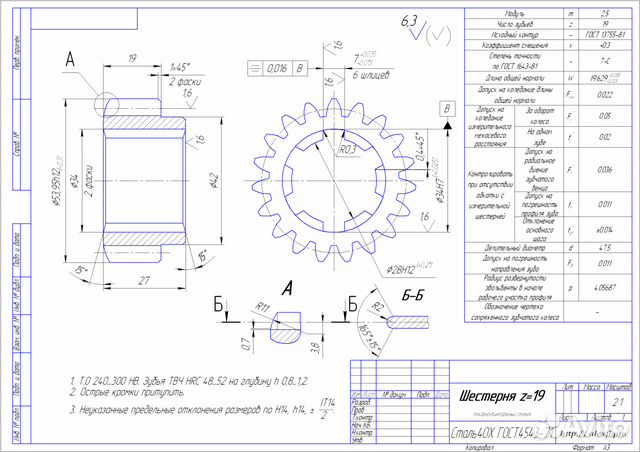

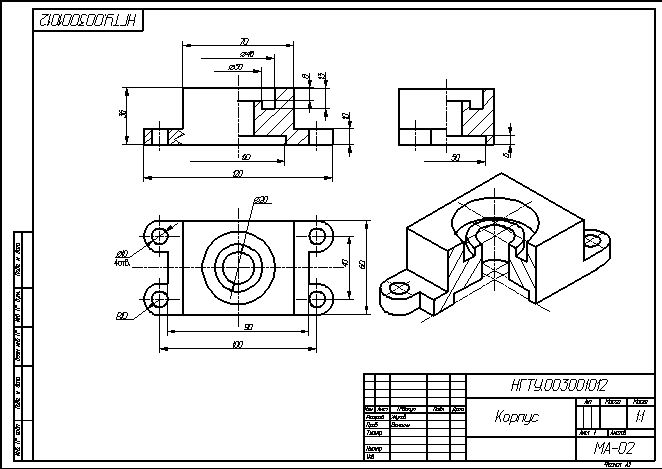

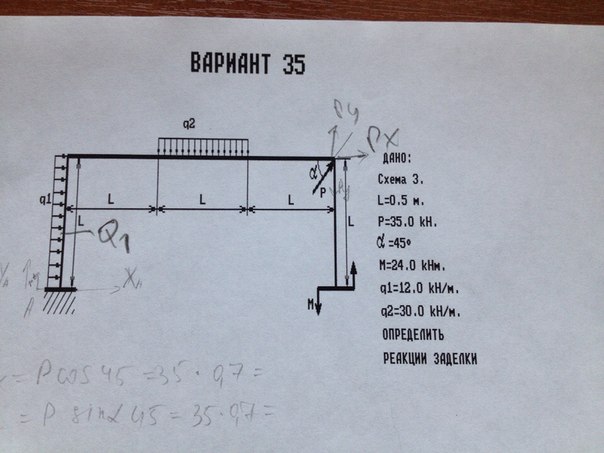

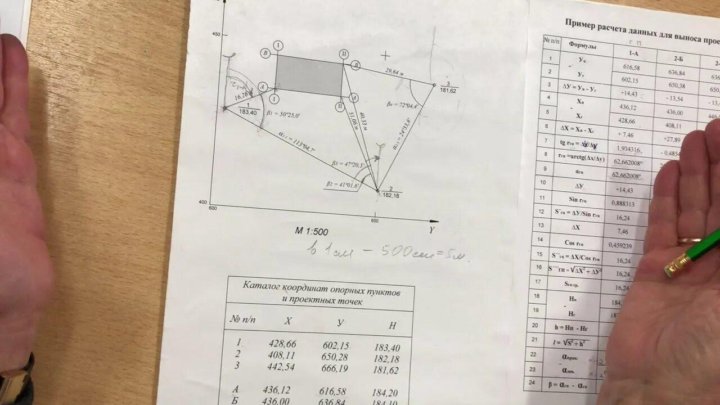

Эту часть иногда вообще пропускают или кратко обозначают актуальность, цель и задачи работы. Также уместно указать основные методы решения. Не нужно писать сочинение на несколько страниц, - графическая часть. В зависимости от конкретного задания, это могут быть графики, диаграммы, схемы, чертежи. В вузе должны сказать, следует ли выполнять чертежи вручную или с помощью компьютера. Для масштабных построений могут использоваться большие листы – вплоть до ватмана,

- расчетная часть. Она может быть отделена от графической или смешиваться с ней (чертеж – расчеты по нему – следующий чертеж – снова расчеты). Содержит большое количество формул, в которые подставляют конкретные числа, и пояснения к ним (в том числе обоснование выбора формулы). Результатом выполнения расчетов должен стать ответ – количественный или качественный вывод,

- заключение. В нем подводятся краткие итоги, отмечается достижение цели работы. Форма заключения зависит от задания. Если контрольная предполагает решение одной сквозной задачи, можно подробнее остановиться на результате ее решения.

Если задач много и между собой они не связаны, лучше указать, какие методы были изучены и применены на практике, какие навыки сформированы.

Если задач много и между собой они не связаны, лучше указать, какие методы были изучены и применены на практике, какие навыки сформированы.

Как делать и оформлять РГР

Разобравшись, что такое РГР, можно приступать к выполнению. Этот процесс можно разделить на два этапа:

- собственно решение задач. Кому-то удобнее решать их на листиках-черновиках, кто-то предпочитает сразу набирать на компьютере и по мере необходимости редактировать файл,

- оформление отчета по выполненной РГР.

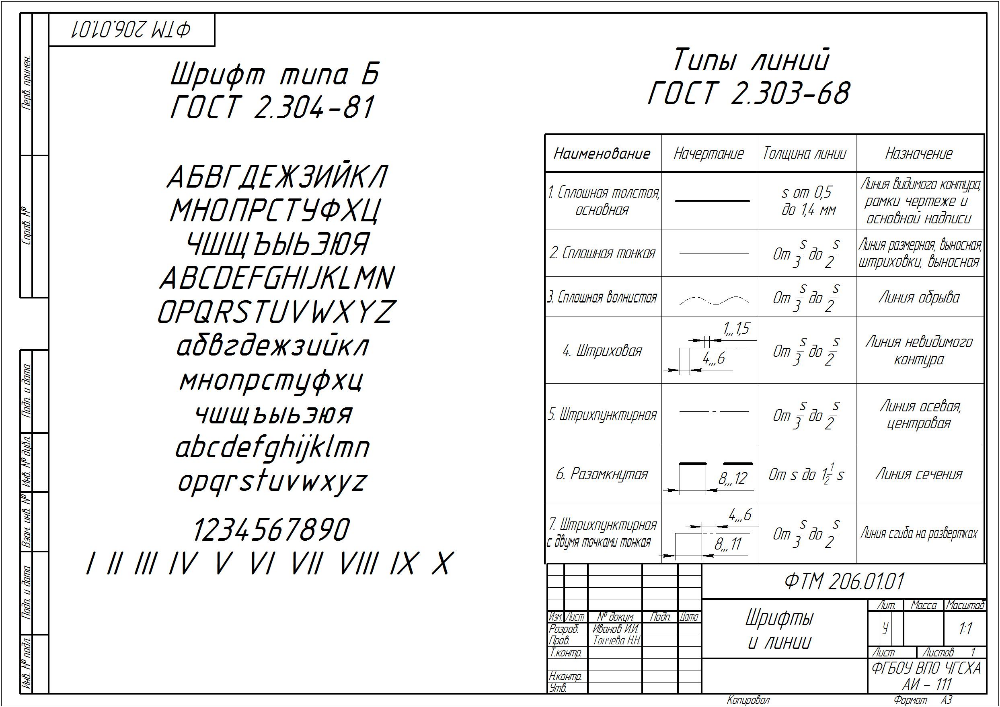

Второму этапу часто не уделяют должного внимания, считая, что главное – суть. Преподаватели же могут заставить переделывать работу даже из-за неправильно настроенных полей. При оформлении каждого структурного элемента следует руководствоваться требованиями ГОСТа, положений вуза и методических указаний. Базовыми считаются параметры:

- шрифт Times New Roman, размер 14,

- поля – 30 мм слева, 20 мм сверху и снизу, 15 мм справа,

- абзац: междустрочный интервал 1.

5, отступ красной строки 1.25 см (настройки представлены на рисунке),

5, отступ красной строки 1.25 см (настройки представлены на рисунке),

Рисунок 1. Параметры абзаца в MS Word.

- каждый рисунок сопровождается подписью вида «Рисунок 1 – Название рисунка»,

- таблицы предваряются заголовком вида «Таблица 1 – Название таблицы».

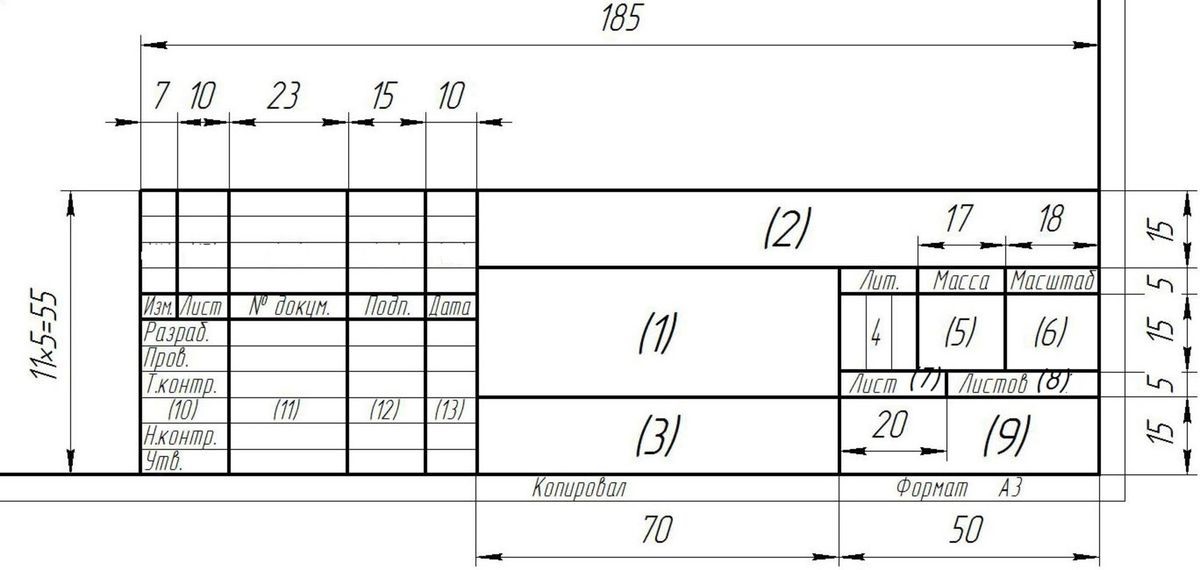

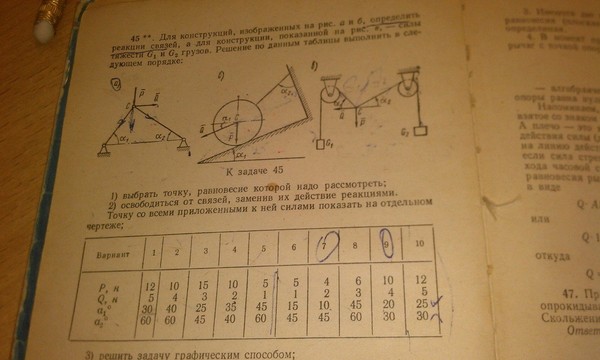

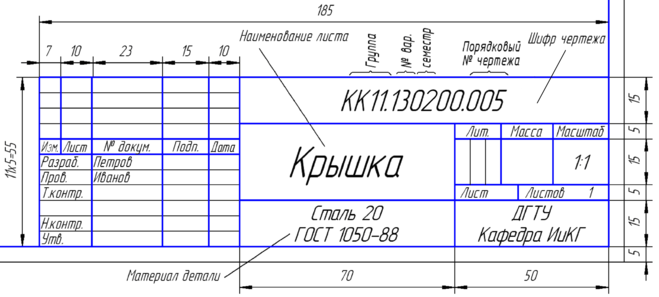

Некоторые преподаватели требуют вычерчивать рамку со штампом на каждом листе (пример штампа представлен на рисунке).

Рисунок 2. Заготовка штампа для РГР.

Нужна помощь с РГР?

РГР отличаются разнообразием входящих в них заданий, соотношением между графической и аналитической частями. В каждом вузе предъявляют свои требования к оформлению. Если вы хотите сэкономить время и получить гарантированно качественное решение, обратитесь на сайт Автор24.

Трудности с написанием Расчётно-графической работы?

Эксперты Автор24 помогут! Оставь название работы и мы предложим лучшего эксперта для твоей темы

Привет! Рады, что ты нашел нужное методическое пособие

Для копирования текста подпишись на Telegram bot. Удобный поиск по учебным материалам в твоем телефоне

Удобный поиск по учебным материалам в твоем телефоне

Подписаться и скачать статью

Включи камеру на своем телефоне и наведи на qr-код. Edu24_bot откроется на устройстве

Привет! Рады, что ты нашел нужное методическое пособие

Подписчики нашего бота Edu24_bot получают методичку прямо в телеграмм! Просто перейди по ссылке ниже

Скачать статью

Включи камеру на своем телефоне и наведи на qr-код. Edu24_bot откроется на устройстве

| Сети и телекоммуникации ргр

Прикладной уровень

Обеспечивает услугами прикладные процессы, лежащие за пределами масштабами модели OSI.

· Network virtual terminal

· File transfer, access, and management

· Mail services

· Directory services

*Отличается от других уровней тем, что не соответствует услуг ни одному из других уровней OSI.

Прикладной Представительный | Telnet FTP NSMP SMTP WWW |

Сеансовый Транспортный | TCP |

Сетевой | IP, RIP, OSPF |

Канальный | 803.2 |

Линии связи

Среда передачи информации

· Проводные (воздушные)

· Кабельные

· Радиоканалы

Толстый коаксиальный кабель имеет в отличии от тонкого 15 информационно-несущих проводников.

В обычном 1.

Возможность передачи параллельным ходом, 12 разрядов. Использование каждого канала и индивидуально.

Элементы, входящие в кабельную систему.

Над трансивер устанавливается (врезается(вплавляется)) коаксиальный кабель без организации разрывов.

Трансиверный кабель. Организуемая топология общая шина или кольцо. При общей шине терминаторе на краях. Одна шина называется – сегмент. Для организации нескольких сегментов используется устройство (репитер/усилитель)

Общие характеристики:

Максимальная длина 1 сегмента не более 500м. Минимальное расстояние между компами 2метра. Максимальная длина в сети 5000м. Тонкий коаксиальный кабель

Топология общая шина кольцо

Мин. расстояние 0,5

Макс. Расстояния 100м.

Общая макс. длина 1000м провисание 0,25

Комментарий по заданию для РГР:

1. Характеристика решаемой задачи.

1.1 Расшифровка параметров

240000000 в месс.

110 руб товар

10 товаров в документе

Кол-во документов в месяц

240 млн 110 10

218182 30 (дней)

Время ввода одного документа:

Заголовочная часть – 1 минута.

На товарную часть – 30 сек.

Общая сумма времени – 6 минут (360 секунд) время ввода одного документа.

Время ввода всех документов

Требуемое машинное время 261816

25200

Нч Вт 15:25 6-601

Нч Пт 17:05 6-601

К 11 неделе должно быть представлено.

Витая пара

Используется для организации топологии «Звезда». В качестве центра «Звезды» — концентратор. В простейшем случае повторяющиеся нам. Либо повторяющийся или усиливающийся. Кабель содержит 4 пары проводников. Каждая пара позволяет передавать сигнал. Одна из которых – один провод – синхронизация, другой провод информационный. Контактная часть включает Вилка розетка RJ-45. Используется для установки вилок на сегмент провода. «Кроссовер» кабель или «Перевертыш», где нумерация проводников второго разъема или вилки имеют обратный порядок.

Универсальное наименование хаба – концентратор. Концентраторы активные и пассивные. Пассивные – 3 разъема. (вход, 2 выхода) обычное повторение.

Активные – кроме функции размножения, еще и усиление сигнала.

Коммутатор – обеспечивает соединение пар гнезд между собой, на основе адресных параметров. Соединение гнезд, производится на технологии многоканальной связи, т. е. цифровой сигнал на входе моделируется (фазовая модуляция) по одной из n/2 частот. Где n – число гнезд. Соединяемые гнезда работают на одной частоте (входной модулятор) выходной демодулятор,

т. е. единый контур.

Основные характеристики витой пары.

Max длина без мостов 2500м. Это все проводники, включая участие коммутаторов, концентраторов, но не мостов.

Обязательное исполнение правильно 4х хабов:

Работоспособность локальной сети, в которой есть путь распространение сигнала через 4 хаба = 0.

Макс. Расстояние между компами – 100метров.

Мин. Расстояние между компами – 0,5 метров.

Макс. количество узлов/компов – 1024.

Обязательное провисание 0,25м.

Оптоволокно.

Передача данных происходит в высоко прозрачной среде с использованием генератором высокочастотных импульсов. Используется электромагнитные колебания спектра видимого и ультрафиолетового излучения.

Используется электромагнитные колебания спектра видимого и ультрафиолетового излучения.

Распространение луча происходит в сердцевине оптоволоконного кабеля. Сердцевина обрамлена прозрачной оболочкой, коэффициент которой заметно больше сердцевины. На границе двух сред – сердцевины и оболочки, возникает эффект зеркального отражения. Для соблюдения значения критического угла, возникает эффект зеркального отражения, стандартах оптоволоконного кабеля, первым включен в радиус закругления. (Петля, угол делают) 5 метров. Для изготовления передающей среды используется 2 варианта:

1. Кремневый (сверх высокой очистки) (лучше, но дороже) (для организации работы)

2. Пластик (на основе искусственного соединения используется пластик)(в быту)

Макс. длина сегмента – пластиковый 20 км. Кремневый 200км.

Макс. количество узлов – не ограничено. (При использовании оптоволоконных репиторов) или усилителей.

Организация доступа к моно каналам.

Передающая среда в ЛВС являются моноканалы. Передается только 1 сигнал по физическому носителю (???) Возникает проблема устранений коллизий. Если происходит передача пакета, и в этот момент времени на другом узле организованна передача информации, то возникает наслоений данных, и передаваемые данные будут запорчены, от обоих источников, и чтоб не было, используют доступ к моноканалам.

Передается только 1 сигнал по физическому носителю (???) Возникает проблема устранений коллизий. Если происходит передача пакета, и в этот момент времени на другом узле организованна передача информации, то возникает наслоений данных, и передаваемые данные будут запорчены, от обоих источников, и чтоб не было, используют доступ к моноканалам.

1) Метод случайного доступа.

2) Метод случайного доступа с прослушиванием моноканала или Ethernet.(…) Размер пауз определятся по модели Open System Connection. В том случае когда технологическая пауза, продолжается более продолжительная пауза, более чем технологическая, это сигнал, кто ПОШЕЛ НАХУЙ,

3) Метод случайного доступа с прослушиванием моноканала и самообучением.

4) Директивный метод. Реализуется в сетевых ОС (серверы) на основе маркерных, служебных пакетов, во-вторых, на основе распределения времени. И 3 на основе приоритетов. Все варианты могут совмещаться и использоваться одновременно.

Маркерный вариант предполагает генерацию пакета бланка или пустой пакет высылается для опроса рабочих станций.

Рабочие станции заполняют пакет, адресом собственным, если возникает необходимость передачи данных. Собранные пакеты обрабатываются сервером. Служебный пакет передается станции на разрешение передачи данных. Временной или на уровне по принципу расписания. При регистрации компов каждому из рабочих мест, присваивается приоритет.

Структурированная кабельная система. Представляет собой, международный стандарт, прокладки кабеля внутри здания, вне здания, подключение к активному коммутационному оборудованию. Разводка сигналов по вертикальному и горизонтальному уровням. Включает в себя 3 уровня.

1. Подключение к внешней магистрали. Регламентируется подключение зданий и предприятий к внешним магистралям всех видов связи.

Элементы первого уровня – аппаратные или кроссовые. Кроссовое помещение либо блок, обеспечивающий компактное и защищенное подключение к внешнему каналу связи (источников питания) с целью подключения внутренних потребителей. Располагается на уровне внешних магистралей либо на верхних этажах.

Второй уровень магистральных систем – вертикальное подключение. Используются кроссовые этажей, или серверные, соединенные между собой высокоскоростной кабельной системой, (оптоволокно обычно) используют специальные шахты, межэтажных соединений и располагаются на одной линии вблизи шахт. Кроссовые этажей обеспечивают работу горизонтальных подсистем.

Третий уровень – горизонтальное подключение. Организация сетей/панелей комплексного назначения(для каждого рабочего места) сетевой кабель, телефонный кабель, электропитание. Для жилых помещений + телевизионный кабель. Оборудование СКС различают на 2 класса, активное и пассивное.

Пассивное – относится короба, кабель каналы, флеш-панели, блоки, розетки, кабели разных видов, пассивные концентраторы, стандартизированные стойки и короба для размещения коммутационного оборудования. Короба с ограниченным доступом.

Активное – активный концентратор, обеспечивающий.

СЛАЙД 16 4-5 СКС что изображено под активным концентратором.

Активные концентраторы, коммутаторы, гибридный коммутатор. (витая+оптика)

Мосты

Средство соединения 2х и более сетей.

Аппаратный комплекс, обеспечивающий объединение 2х и более сетей. Обеспечивает передачу пакетов данных и кадров, с возможностью изменения структуры передаваемых данных. Внешний мост — выделенное устройство, работающее автономно, настройка с помощью подключенного компьютера. Внутренний или локальный, организация внутри сети. Прозрачный мост соединяющий сети с одинаковыми протоколами.

Транслирующий. Соединение сетей с разными протоколами передачи данных.

Шифрование изображений с использованием упрощенного алгоритма потокового шифрования

На этой странице

АннотацияВведениеЗаключениеСсылкиАвторские праваСтатьи по теме

Безопасность мультимедийных данных, включая изображения и видео, является одним из основных требований к телекоммуникационным и компьютерным сетям. В этой статье мы рассматриваем простой и легкий алгоритм потокового шифрования для шифрования изображений, и выполняется серия тестов для подтверждения пригодности описанного алгоритма шифрования. Эти тесты включают визуальный тест, анализ гистограммы, информационную энтропию, качество шифрования, корреляционный анализ, дифференциальный анализ и анализ производительности. На основании этого анализа можно сделать вывод, что данный алгоритм по сравнению с потоковыми шифрами A5/1 и W7 имеет такой же уровень безопасности, лучше с точки зрения скорости работы и используется для приложений реального времени.

Эти тесты включают визуальный тест, анализ гистограммы, информационную энтропию, качество шифрования, корреляционный анализ, дифференциальный анализ и анализ производительности. На основании этого анализа можно сделать вывод, что данный алгоритм по сравнению с потоковыми шифрами A5/1 и W7 имеет такой же уровень безопасности, лучше с точки зрения скорости работы и используется для приложений реального времени.

1. Введение

В настоящее время мультимедийные данные, такие как изображения и видео, расширяются в средствах связи и компьютерных сетях [1]. В связи с широким использованием мультимедийных данных и, несмотря на широкое распространение угроз и атак в системах связи, необходима безопасность этих данных [2, 3]. Проблемы мультимедийного шифрования возникают из двух реальностей. Во-первых, мультимедийные данные имеют большие объемы. Во-вторых, они нуждаются в использовании в реальном времени [4]. Таким образом, использование шифрования для обеспечения безопасности приводит к дополнительным вычислениям для обработки информации. В результате необходим баланс между требованиями безопасности и синхронизации [5]. Для достижения этой цели мы используем легкие и высокоскоростные алгоритмы шифрования. Одним из методов обеспечения безопасности является рассмотрение всех данных в виде двоичных строк и их шифрование с использованием алгоритмов блочного шифрования, таких как DES. Эти алгоритмы очень сложны и требуют больших объемов вычислений, а их программная реализация недостаточно быстра для больших объемов мультимедийных данных [6].

В результате необходим баланс между требованиями безопасности и синхронизации [5]. Для достижения этой цели мы используем легкие и высокоскоростные алгоритмы шифрования. Одним из методов обеспечения безопасности является рассмотрение всех данных в виде двоичных строк и их шифрование с использованием алгоритмов блочного шифрования, таких как DES. Эти алгоритмы очень сложны и требуют больших объемов вычислений, а их программная реализация недостаточно быстра для больших объемов мультимедийных данных [6].

Для шифрования изображений обычно используются алгоритмы потокового шифрования [5, 7–9]. Потоковые шифры строятся с использованием псевдослучайной последовательности ключей, а затем эта последовательность объединяется с исходным текстом с помощью оператора исключающее ИЛИ. Как правило, системы потокового шифрования имеют подходящую производительность, когда скорость и вероятность ошибок при передаче данных высоки. В этой статье простой и легкий алгоритм потокового шифрования используется для мультимедийных приложений, таких как изображения, а также выполняются различные статистические тесты для обеспечения безопасности алгоритма и сравнения с потоковым шифром A5/1 и W7. Примечательным моментом в этом алгоритме является создание последовательности ключей с помощью блочного шифра AES для повышения безопасности.

Примечательным моментом в этом алгоритме является создание последовательности ключей с помощью блочного шифра AES для повышения безопасности.

Алгоритмы потокового шифрования A5/1 и W7 используются для создания ключей из сдвиговых регистров с линейной обратной связью. Алгоритм A5/1 имеет 64-битный закрытый ключ, а алгоритм W7 имеет 128-битный закрытый ключ. Кроме того, оба алгоритма обладают адекватной безопасностью и надлежащей скоростью для шифрования изображений по сравнению с алгоритмами блочного шифрования, такими как DES, AES и RC5. Ссылка [7] содержит более подробную информацию об этих двух алгоритмах и их приложениях для обеспечения безопасности мультимедиа.

Эта бумага классифицируется следующим образом. В разделе 2 шаг за шагом представлен один из алгоритмов шифрования потока для использования мультимедиа. Раздел 3 представляет собой серию обсуждений безопасности и статистических тестов, которые включают визуальный тест, анализ гистограмм, информационную энтропию, качество шифрования, корреляционный анализ, дифференциальный анализ и анализ производительности, представленные и сравниваемые с потоковым шифром A5/1 и W7. Раздел 4 подводит итоги работы.

Раздел 4 подводит итоги работы.

2. Алгоритм потокового шифрования

Как упоминалось в предыдущем разделе, алгоритмы потокового шифрования используются во внимании для приложений реального времени. В этом алгоритме используются потоковые шифры для ускорения реализации алгоритма. В целях повышения безопасности ключевой продукт такой же, как ключевой продукт блочного шифра AES.

В этом алгоритме основной текст делится на разные части, и каждая часть шифруется алгоритмом потокового шифрования. В любом разделе алгоритм шифрования использует разделительный секретный ключ. Секретный ключ наших схем шифрования защищен блочным шифром (например, AES). обозначает алгоритм шифрования блочного шифра в сообщении с использованием ключа , а обозначает алгоритм шифрования потокового шифрования в сообщении с использованием ключа . В начале этого алгоритма ключ различных разделов генерируется как , , тогда, если обычный текст имеет вид , , зашифрованный текст будет иметь вид , , а любой раздел зашифрованного текста будет иметь вид .

Пусть будет функцией, определенной как где — 128-битный ключ, а для 32-бит — 32-битная строка, побитовое исключающее ИЛИ, + и по модулю 2 32 сложение и умножение. Чтобы зашифровать каждые 32 бита исходного текста, этот алгоритм имеет следующие шаги.

Шаг 1. 128-битная последовательность ключей генерируется блочным алгоритмом AES и считается 32-битной.

Следует отметить, что этот 128-битный ключ обновляется алгоритмом AES для шифрования каждого 32-битного исходного текста.

Шаг 2. По предложенной в (1) функции значение получается следующим образом: где значение в (1) заменено на . и равны 32 битам предыдущего открытого текста и шифрованного текста соответственно. Кроме того, как было сказано выше, используется побитовое исключающее ИЛИ.

Шаг 3. Опять же, по функции, выраженной в (1), значение получается как На этом шаге значение в (1) заменяется на . равно 32 битам исходного текста в двух предыдущих случаях, а также было получено на шаге 2 по (2).

Шаг 4. В третий раз (1) задается как В этом уравнении значение в (1) равно . равно 32 битам зашифрованного текста в двух предыдущих случаях и было получено на шаге 3 с помощью (3).

Шаг 5. На этом этапе согласно следующему уравнению получаются 32 бита зашифрованного текста: где значение равно 32 битам обычного текста, поэтому значение было получено на шаге 4.

Все шаги 2–5 можно суммировать следующим уравнением: Во всех шагах 2–4, , , , и можно считать равными , , , и .

Процедура расшифровки аналогична процедуре шифрования, с той лишь разницей, что местами и в (5) меняются местами следующим образом: Следует отметить, что значение в процедуре расшифровки получается в соответствии с процедурой шифрования, а также с использованием предыдущих исходных и зашифрованных текстов.

3. Анализ безопасности и производительности

Основным параметром при разработке любого алгоритма шифрования является степень устойчивости алгоритма к криптографическим атакам, включая грубую силу, статистическую атаку, атаку по известному открытому тексту и атаку по выбранному открытому тексту. Таким образом, желателен шифр с высоким ключом и чувствительностью к открытому тексту. Кроме того, важными вопросами являются скорость вычислений и качество зашифрованных изображений. В этом разделе мы провели обсуждение безопасности схемы и серию тестов для сравнения эффективности описанного алгоритма. Изображения, используемые для реализации тестов, представляют собой некоторые изображения из базы данных изображений USC-SIPI (бесплатно доступны по адресу http://sipi.usc.edu/database/).

Таким образом, желателен шифр с высоким ключом и чувствительностью к открытому тексту. Кроме того, важными вопросами являются скорость вычислений и качество зашифрованных изображений. В этом разделе мы провели обсуждение безопасности схемы и серию тестов для сравнения эффективности описанного алгоритма. Изображения, используемые для реализации тестов, представляют собой некоторые изображения из базы данных изображений USC-SIPI (бесплатно доступны по адресу http://sipi.usc.edu/database/).

3.1. Безопасность Обсуждение схемы

Безопасность ключа

Ключ шифрования/дешифрования создается блочным шифром BE. Поэтому добиться ключа сложно.

Атака Meet in the Middle (атака на ключ секции)

Этот тип атаки является атакой грубой силы. Встретив один или несколько битов в середине, он полностью перебирает биты ключа по средним битам [5]. Так как этот алгоритм имеет три раунда, атака «встреча посередине» не работает. Поскольку по крайней мере один путь к середине проходит через два раунда , следовательно, количество битов ключа, влияющих на один бит, велико.

Атака с выбранным шифротекстом (атака на ключ секции)

Все потоковые шифры, которые имеют обратную связь с шифротекстом, уязвимы для выбранного шифротекста. Например, если потоковый шифр был определен как шифр был бы слабым, чтобы выбрать атаку зашифрованного текста. Выбрав , отличающееся только одним битом, злоумышленник может запросить расшифровку и применить дифференциальную атаку [5]. Но поточный шифр определяется как где он имеет как зашифрованный текст, так и открытый текст обратной связи. Следовательно, получение открытого текста без адекватной информации из исходного текста и зашифрованного текста невозможно.

3.2. Статистические тесты

3.2.1. Визуальный тест

Наблюдение является важным фактором при тестировании шифрообраза. Хороший алгоритм шифрования должен смешивать изображения так, чтобы функции не были видны визуально. Также не следует наблюдать никакой информации в зашифрованном изображении при сравнении зашифрованного и исходного изображения [10, 11].

Результат описанного алгоритма шифрования показан на рисунке 1. На рисунке 1 видно, что зашифрованное изображение сильно отличается от исходного изображения.

3.2.2. Анализ гистограммы

Для предотвращения утечки информации и агрессивных атак необходимо убедиться, что исходное и зашифрованное изображения не имеют статистического сходства. Анализ гистограммы выражает способ распределения пикселей на изображении с помощью количества рисунков наблюдений для каждого количества яркости пикселей [12–16]. На рис. 2 показан анализ гистограммы на тестовом изображении с использованием описанного алгоритма. Гистограмма исходного изображения имеет резкий подъем с резким спадом, как показано на рисунке 2(а), а гистограмма зашифрованного изображения, как показано на рисунке 2(б), имеет равномерное распределение, которое полностью отличается от гистограммы исходного изображения. и не имеет статистического сходства. Следовательно, злоумышленник при анализе гистограммы зашифрованного изображения не может получить информацию из исходного изображения.

3.2.3. Информационная энтропия

Шеннон ввел информационную энтропию как меру исходной информации в 1949 году. Энтропия источника сообщения определяется как В этом уравнении представляет вероятность символа, а энтропия выражается в битах [17]. Если предположить, что источник испускает 2 8 символов с равной вероятностью и , то энтропия случайного источника равна 8. Если алгоритм шифрования создает символы с энтропией меньше 8, существует вероятность предсказать исходное изображение из зашифрованного изображения, т.е. угроза безопасности системы. Как видно из таблицы 1, энтропия исследованных алгоритмов очень близка к идеальному значению 8. Это означает, что утечка информации в процессе шифрования незначительна и исследованные алгоритмы защищены от энтропийной атаки. Также делаем вывод, что энтропия A5/1 и предлагаемых алгоритмов ближе к идеальному значению по сравнению с энтропией W7.

3.2.4. Качество шифрования

Шифрование изображения приводит к большим изменениям количества пикселей. Эти пиксели полностью отличаются от исходного изображения. Эти изменения нерегулярны. Большее изменение значений пикселей показывает большую эффективность алгоритма шифрования и, следовательно, лучшее качество. Пусть и будет уровнем серого пикселей в x-й строке и y-м столбце зашифрованного и исходного изображения соответственно. Качество шифрования показывает среднее изменение каждого количества серого и, согласно [18], может быть выражено как где и — количество повторений каждого значения серого в исходном изображении и зашифрованном изображении соответственно. Качество шифрования для A5/1, W7 и описанного алгоритма доступно для разных изображений в таблице 2. Из полученных значений делаем вывод, какие качества A5/1 и предлагаемого алгоритма лучше, чем W7.

Эти пиксели полностью отличаются от исходного изображения. Эти изменения нерегулярны. Большее изменение значений пикселей показывает большую эффективность алгоритма шифрования и, следовательно, лучшее качество. Пусть и будет уровнем серого пикселей в x-й строке и y-м столбце зашифрованного и исходного изображения соответственно. Качество шифрования показывает среднее изменение каждого количества серого и, согласно [18], может быть выражено как где и — количество повторений каждого значения серого в исходном изображении и зашифрованном изображении соответственно. Качество шифрования для A5/1, W7 и описанного алгоритма доступно для разных изображений в таблице 2. Из полученных значений делаем вывод, какие качества A5/1 и предлагаемого алгоритма лучше, чем W7.

3.2.5. Корреляционный анализ

Любой пиксель сильно коррелирует с соседними пикселями в исходном изображении. Уравнения (5), (6) и (7) используются для изучения корреляции между соседними пикселями в горизонтальной, вертикальной и диагональной ориентациях [4, 7, 15, 16]: В этих уравнениях – коэффициент корреляции, – значения интенсивности двух соседних пикселей изображения, а – количество парных пикселей выбранной смежности в изображении для расчета корреляции. Из изображения случайным образом выбираются 1000 пар двух соседних пикселей. В идеале коэффициент корреляции исходного изображения равен единице, а коэффициент корреляции зашифрованного изображения равен нулю. Также используется корреляционная диаграмма. Первоначально на этой диаграмме определяется соседство пикселей по горизонтали, вертикали и диагонали. Затем строится диаграмма на основе значения каждого пикселя и его соседей.

Из изображения случайным образом выбираются 1000 пар двух соседних пикселей. В идеале коэффициент корреляции исходного изображения равен единице, а коэффициент корреляции зашифрованного изображения равен нулю. Также используется корреляционная диаграмма. Первоначально на этой диаграмме определяется соседство пикселей по горизонтали, вертикали и диагонали. Затем строится диаграмма на основе значения каждого пикселя и его соседей.

Как видно из рисунка 3, корреляция между пикселями исходного изображения слишком велика, а между соседними пикселями в зашифрованном изображении корреляция мала. В табл. 3 приведены коэффициенты корреляции различных зашифрованных изображений по изучаемым алгоритмам шифрования для окрестностей по горизонтали, вертикали и диагонали. Из таблицы видно, что значения коэффициентов корреляции трех алгоритмов очень близки к нулю для каждой окрестности. Следовательно, эти алгоритмы защищены от корреляционных атак.

3.2.6. Дифференциальный анализ

Алгоритм шифрования должен быть разработан таким образом, чтобы он был чувствителен к небольшим изменениям исходного изображения. Злоумышленник пытается просмотреть изменения, в результате чего зашифрованное изображение вносит незначительные изменения в исходное изображение. Таким образом, он выявляет существенную взаимосвязь между исходным изображением и зашифрованным изображением. Также это действие облегчает поиск ключа алгоритма. Если небольшое изменение в исходном изображении может вызвать большое изменение в зашифрованном изображении, то дифференциальная атака невозможна.

Злоумышленник пытается просмотреть изменения, в результате чего зашифрованное изображение вносит незначительные изменения в исходное изображение. Таким образом, он выявляет существенную взаимосвязь между исходным изображением и зашифрованным изображением. Также это действие облегчает поиск ключа алгоритма. Если небольшое изменение в исходном изображении может вызвать большое изменение в зашифрованном изображении, то дифференциальная атака невозможна.

Для дифференциального анализа использовались три общепринятые меры: MAE, NPCR и UACI [7, 17]. MAE — средняя абсолютная ошибка. NPCR — скорость изменения количества пикселей зашифрованного изображения при изменении одного пикселя исходного изображения.

UACI — это унифицированная средняя изменяющаяся интенсивность, которая измеряет среднюю интенсивность различий между исходным изображением и зашифрованным изображением.

Если и являются уровнем серого пикселей в строке th и столбце y зашифрованного и исходного изображения соответственно, то MAE определяется как Результаты теста MAE для трех алгоритмов шифрования приведены в таблице 4. Информация, записанная в таблице, показывает, что расчетные значения MAE для алгоритмов шифрования мало чем отличаются.

Информация, записанная в таблице, показывает, что расчетные значения MAE для алгоритмов шифрования мало чем отличаются.

Рассмотрим два зашифрованных изображения, которые соответствуют исходным изображениям и отличаются только пикселем. NPCR определяется как и UACI определяется как Понятно, что большие значения NPCR и UACI указывают на высокую чувствительность алгоритма шифрования к исходному изображению. Результаты тестов NPCR и UACI приведены в таблице 5. Результаты показывают, что NPCR и UACI для исследованных алгоритмов составляют менее 0,01%. К сожалению, это означает, что эти алгоритмы имеют низкую чувствительность к изменениям исходного изображения.

3.2.7. Анализ производительности

Помимо вопросов безопасности, скорость алгоритма шифрования важна для обработки в реальном времени. Эффективность предлагаемого алгоритма шифрования зависит от сравнения скорости алгоритмов шифрования. Работоспособность алгоритмов была достигнута с неоптимизированным кодом MATLAB на машине с процессором Intel core 2 Duo 2. 10 и 2 Гбайт оперативной памяти для операционной системы Windows 7. Результаты в таблице 6 показывают, что описанный алгоритм с точки зрения скорости выполнения лучше, чем алгоритмы A5/1 и W7, а значит, лучше подходит для приложений реального времени.

10 и 2 Гбайт оперативной памяти для операционной системы Windows 7. Результаты в таблице 6 показывают, что описанный алгоритм с точки зрения скорости выполнения лучше, чем алгоритмы A5/1 и W7, а значит, лучше подходит для приложений реального времени.

4. Заключение

В этом исследовании был предложен один алгоритм потокового шифрования для мультимедийных систем, и было проведено множество статистических тестов, чтобы доказать пригодность алгоритма, поэтому этот алгоритм сравнивался с потоковыми шифрами A5/1 и W7. Судя по визуальному тесту, в зашифрованном изображении нет никакой информации из исходного изображения. Из гистограммы видно, что распределение яркости в пикселях зашифрованного изображения полностью равномерное, статистического сходства с гистограммой исходного изображения нет. Результаты теста информационной энтропии показывают, что это значение очень близко к идеальному значению в зашифрованных изображениях для всех трех алгоритмов. Следовательно, эти алгоритмы защищены от энтропийных атак. Также сравнение энтропии трех алгоритмов показывает, что энтропия A5/1 и предложенных алгоритмов ближе к идеальному значению по сравнению с энтропией W7. Судя по результатам качества шифрования, описанный алгоритм и алгоритмы A5/1 имеют лучшее качество диффузии и смешения пикселей, чем алгоритм W7. Диаграмма и коэффициенты корреляции показывают, что корреляция между пикселями зашифрованного изображения сильно снизилась, и эти алгоритмы защищены от корреляционных атак. Для измерения чувствительности алгоритма к незначительным изменениям исходного изображения были рассмотрены две меры: NPCR и UACI. Результаты показали, что предложенный алгоритм, а также алгоритмы A5/1 и W7 имеют небольшую чувствительность к незначительным изменениям в исходном изображении, в конечном счете. Сравнивалась скорость работы описанного алгоритма и двух алгоритмов A5/1 и W7. Результаты показали, что скорость работы описанного алгоритма выше, чем у двух алгоритмов A5/1 и W7. Согласно последним обсуждениям, кажется, что описанный алгоритм в программных приложениях имеет больше преимуществ по сравнению с обоими алгоритмами A5/1 и W7.

Также сравнение энтропии трех алгоритмов показывает, что энтропия A5/1 и предложенных алгоритмов ближе к идеальному значению по сравнению с энтропией W7. Судя по результатам качества шифрования, описанный алгоритм и алгоритмы A5/1 имеют лучшее качество диффузии и смешения пикселей, чем алгоритм W7. Диаграмма и коэффициенты корреляции показывают, что корреляция между пикселями зашифрованного изображения сильно снизилась, и эти алгоритмы защищены от корреляционных атак. Для измерения чувствительности алгоритма к незначительным изменениям исходного изображения были рассмотрены две меры: NPCR и UACI. Результаты показали, что предложенный алгоритм, а также алгоритмы A5/1 и W7 имеют небольшую чувствительность к незначительным изменениям в исходном изображении, в конечном счете. Сравнивалась скорость работы описанного алгоритма и двух алгоритмов A5/1 и W7. Результаты показали, что скорость работы описанного алгоритма выше, чем у двух алгоритмов A5/1 и W7. Согласно последним обсуждениям, кажется, что описанный алгоритм в программных приложениях имеет больше преимуществ по сравнению с обоими алгоритмами A5/1 и W7.

Ссылки

А. Уль и А. Поммер, «Сценарии приложений для шифрования неподвижных визуальных данных», в Шифрование изображений и видео от управления цифровыми правами до защищенного личного общения, Достижения в области информационной безопасности , том. 15, стр. 31–43, Springer, 2005.

Посмотреть по адресу:

Google Scholar

С. Лиан и X. Чен, «О разработке схемы частичного шифрования мультимедийного контента», Mathematical and Computer Моделирование . Под давлением.

Посмотреть по адресу:

Google Scholar

Н. Танеджа, Б. Раман и И. Гупта, «Комбинационное доменное шифрование для неподвижных визуальных данных», Мультимедийные инструменты и приложения , том. 59, нет. 3, стр. 775–793, 2012 г.

Посмотреть по адресу:

Сайт издателя | Google Scholar

С.

С. Агаян, Р. Г. Р. Рудрараджу и Р. К. Черукури, «Шифрование на основе логического преобразования для мультимедийных систем», в Трудах Международной конференции IEEE по системам, человеку и кибернетике (SMC ’10) , стр. 1953–1957, октябрь 2010 г.

С. Агаян, Р. Г. Р. Рудрараджу и Р. К. Черукури, «Шифрование на основе логического преобразования для мультимедийных систем», в Трудах Международной конференции IEEE по системам, человеку и кибернетике (SMC ’10) , стр. 1953–1957, октябрь 2010 г.Посмотреть по адресу:

Сайт издателя | Google Scholar

Ф. Бао и Р. Х. Дэн, «Облегченные схемы шифрования для мультимедийных данных и высокоскоростных сетей», в Proceedings of the 50th Annual IEEE Global Tele Communications Conference (GLOBECOM ’07) , стр. 188. –192, ноябрь 2007 г.

Посмотреть по адресу:

Сайт издателя | Google Scholar

C. Li, S. Li, M. Asim, J. Nunez, G. Alvarez и G. Chen, «О дефектах безопасности схемы шифрования изображений», Image and Vision Computing , vol. 27, нет. 9, стр. 1371–1381, 2009.

Посмотреть по адресу:

Сайт издателя | Google Scholar

А.

Джолфаи и А. Миргадри, «Обзор: шифрование изображений с использованием A5/1 и W7», том. 2, нет. 8.

Джолфаи и А. Миргадри, «Обзор: шифрование изображений с использованием A5/1 и W7», том. 2, нет. 8.Просмотр по адресу:

Google Scholar

Н. Томас, Д. Редмилл и Д. Булл, «Безопасные транскодеры для однослойных видеоданных», Signal Processing , vol. 25, нет. 3, стр. 196–207, 2010.

Посмотреть на:

Сайт издателя | Google Scholar

Ф. Лю и Х. Кениг, «Обзор алгоритмов шифрования видео», Computers and Security , vol. 29, нет. 1, стр. 3–15, 2010 г.

Посмотреть по адресу:

Сайт издателя | Google Scholar

Г. Альварес и С. Ли, «Некоторые основные криптографические требования для криптосистем, основанных на хаосе», International Journal of Bifurcation and Chaos , vol. 16, нет. 8, стр. 2129–2151, 2006.

Просмотр:

Сайт издателя | Google Scholar

А. Панде и Дж. Замбрено, «Безопасное вейвлет-преобразование», Journal of Real-Time Image Processing , vol. 18, нет. 3, стр. 844–856, 2010.

Посмотреть по адресу:

Сайт издателя | Google Scholar

C. N. Raju, G. Umadevi, K. Srinathan и C.V. Jawahar, «Быстрое и безопасное шифрование видео в реальном времени», в Proceedings of the 6th Indian Conference on Computer Vision, Graphics and Image Processing (ICVGIP). ’08) , стр. 257–264, декабрь 2008 г.

Посмотреть по адресу:

Сайт издателя | Google Scholar

Дж. Чжоу, З. Лян, Ю. Чен и О. К. Ау, «Анализ безопасности схем шифрования мультимедиа на основе нескольких таблиц Хаффмана», IEEE Signal Processing Letters , vol.

14, нет. 3, стр. 201–204, 2007 г.

14, нет. 3, стр. 201–204, 2007 г.Посмотреть по адресу:

Сайт издателя | Google Scholar

В. Ли и Н. Ю, «Надежная схема шифрования изображений на основе хаоса», в Материалы Международной конференции IEEE по мультимедиа и выставкам (ICME ’09) , стр. 1034–1037, июль 2009 г.

Посмотреть по адресу:

Сайт издателя | Google Scholar

R. C. Luo, L. Y. Chung, and CH Lien, «Новая симметричная криптография, основанная на гибридном кодировщике вейвлетов Хаара и схеме хаотической маскировки», IEEE Transactions on Industrial Electronics , vol. 49, нет. 4, стр. 933–944, 2002.

Посмотреть по адресу:

Сайт издателя | Академия Google

Чен Г., Мао Ю. и Чуй С.К., «Симметричная схема шифрования изображений, основанная на трехмерных хаотических картах кошек», Chaos, Solitons and Fractals , vol.

21, нет. 3, стр. 749–761, 2004.

21, нет. 3, стр. 749–761, 2004.Посмотреть по адресу:

Сайт издателя | Google Scholar

CE Shannon, «Теория связи секретных систем», Bell Systems Technical Journal , vol. 28, стр. 656–715, 1949.

Посмотреть по адресу:

Google Scholar

Х.Э.Д.Х. Ахмед, Х. М. Калаш и О. С. Фараг Аллах, «Анализ качества шифрования алгоритма блочного шифрования RC5 для цифровых изображений», Optical Engineering , vol. 45, нет. 10, ID статьи 107003, 2006 г.

Посмотреть по адресу:

Сайт издателя | Google Scholar

Copyright

Copyright © 2012 Саид Бахрами и Маджид Надери. Это статья с открытым доступом, распространяемая в соответствии с лицензией Creative Commons Attribution License, которая разрешает неограниченное использование, распространение и воспроизведение на любом носителе при условии надлежащего цитирования оригинальной работы.

Waalaxy = идеальный инструмент для привлечения лидов в LinkedIn и по электронной почте.

Сделайте LinkedIn своим каналом привлечения №1 Ваш LinkedIn + поиск по электронной почте на автопилоте.Без технических навыков.

Свяжитесь со своими потенциальными клиентами по LinkedIn и по электронной почте. Получите ответы.

Автоматизировано и просто. От €0 в месяц.

Автоматизируйте свою лид-стратегию бесплатно уже сегодня 🚀

No Credit Card Required

90 000+ users save time every day

on G2

on Chrome Store

on Capterra

Find clients easily on LinkedIn without any technical skills Развивайте свою сеть, чтобы создавать новые возможности! Автоматически отправлять приглашения и сообщения в LinkedIn путем создания автоматических последовательностейМогу ли я использовать Waalaxy?

Продажи/маркетолог

Масштабируйте приобретение.

Предлагайте свои услуги.

Основатель

Расширьте свою сеть. Создавайте сотни возможностей.

Каждую неделю.

Рекрутер

Расширьте список кандидатов.

Расскажите о своих предложениях.

Наймите лучших специалистов.

Внештатный

Заполните свой календарь.

Технические навыки не требуются.

Всего за 10 минут в день.

БЕСПЛАТНО

Узнайте больше

€ 0

БЕСПЛАТНАЯ ТРЕБОВА Отслеживание ваших кампаний

🧑💻 Поддержка в чате с реальными людьми 6/7 дней работы

Дешевле, чем наем продавца на полную ставкуОни знают нас лучше, чем мы делаем

Счастливые клиенты ❤

на Google Chrome Store

См. Обзоры

Обзоры

. Что касается маркетинга в LinkedIn, я могу с уверенностью сказать, что Waalaxy — абсолютный ЛУЧШИЙ. Руки вниз. Я нашел Waalaxy, когда искал приложения для электронного маркетинга. Я был в восторге, когда узнал, что Waalaxy сочетает электронную почту и маркетинг LinkedIn, эффективно убивая всех зайцев одним выстрелом.

Чип. M

Директор по доходам в Carta

Когда Linkedin ограничил своих пользователей, буквально отрезав им ноги от контакта с приличным количеством потенциальных клиентов; ВСЕ другие приложения просто «преуменьшают» лимит… и запускаются! НЕ Валакси! Они быстро нашли решение… и не просто универсальное, а комплексное полнофункциональное решение! Не только позволяя вам «подключаться» и отправлять сообщения через Linkedin, но вместо этого использовать НЕСКОЛЬКО каналов для подключения! Итак, вместо предела; на самом деле у вас есть БОЛЬШЕ способов подключения с помощью Waalaxy. Не тратьте время на тестирование остальных — Я СДЕЛАЛ. Waalaxy также оказывает ежедневную поддержку, если это необходимо.

Не тратьте время на тестирование остальных — Я СДЕЛАЛ. Waalaxy также оказывает ежедневную поддержку, если это необходимо.

Julieta Juvany

Бизнес-разработчик в BetterPros

Waalaxy — это приложение, которое поставляется с решениями. Начнем с того, что он характеризуется понятным, организованным и простым в использовании приложением. Он имеет различные инструменты, которые вместе позволяют выполнять различные действия вместе. Следует отметить качество поддержки, которую вы получаете с Waalaxy. Если возникнут вопросы, служба поддержки отвечает быстро и четко.

Хорхе Моралес

Growth Hacker в Eat Cloud

Хотите отправлять более 100 подключений в неделю? Это решение, которое вы должны использовать не только из-за номера, но и из-за возможности создавать кампании LinkedIn и по электронной почте в одном и том же месте. .. эта платформа изменила правила игры. У него также есть инструмент, который позволяет вам находить электронные письма ваших потенциальных клиентов в одном и том же рабочем процессе по действительно конкурентоспособной цене.

.. эта платформа изменила правила игры. У него также есть инструмент, который позволяет вам находить электронные письма ваших потенциальных клиентов в одном и том же рабочем процессе по действительно конкурентоспособной цене.

Ник Эванс

Директор и владелец Koda Staff

Должен сказать, что Waalaxy — это фантастика. Реальный переломный момент в том, что касается предоставления маркетинговых возможностей пользователю. Небольшой компании больше не нужно расставаться с огромным маркетинговым бюджетом, чтобы получить поддержку агентства. Теперь компании и компании проводят свои собственные кампании по привлечению клиентов быстро и легко, за очень небольшие деньги.

Николь Брукс

Директор по маркетингу в Realtor

Waalaxy абсолютно ПОТРЯСАЮЩИЙ! Это изменило мой взгляд на общение с потенциальными клиентами через LinkedIn. Всего через три месяца после получения подписки у меня было больше ответов и контактов, чем с тех пор, как я запустил свой LinkedIn. Все, что я могу сказать, это то, что этот инструмент отлично сделан с отличными ресурсами. Что я ценю больше всего, так это обслуживание клиентов. Марго всегда готова помочь мне и разобраться в моих потребностях. Производительность на высоте, больше никакой траты времени! БЕСКОНЕЧНО БЛАГОДАРЕН!!

Всего через три месяца после получения подписки у меня было больше ответов и контактов, чем с тех пор, как я запустил свой LinkedIn. Все, что я могу сказать, это то, что этот инструмент отлично сделан с отличными ресурсами. Что я ценю больше всего, так это обслуживание клиентов. Марго всегда готова помочь мне и разобраться в моих потребностях. Производительность на высоте, больше никакой траты времени! БЕСКОНЕЧНО БЛАГОДАРЕН!!

Импорт ваших контактов 👽

ОбъединениеLinkedIn и электронная почта ✉ . разведка?

Связываясь с потенциальным клиентом по разным каналам, вы умножаете на 3 свои шансы на получение ответа.

Как найти электронные письма моих потенциальных клиентов?

Чтобы найти электронных писем ваших потенциальных клиентов , мы полагаемся на Dropcontact. Это один из лучших инструментов в отрасли, полностью соответствующий GDPR.

Это один из лучших инструментов в отрасли, полностью соответствующий GDPR.

Сколько будет стоить Waalaxy?

Здесь вы можете найти все наши планы.

Каков лимит запросов на приглашение в LinkedIn?

Мы являемся единственным инструментом на рынке, который позволяет отправлять 100 приглашений в день по сравнению с ограничением в 100 приглашений в неделю, которое есть у других инструментов. Все это и мы гарантируем безопасность вашего Аккаунт LinkedIn .

Могу ли я отправлять холодные электронные письма с помощью Waalaxy?

Waalaxy был разработан, чтобы стать инструментом №1 для LinkedIn и холодного поиска электронной почты. Поэтому инструмент оптимизирован для холодной рассылки по электронной почте, и другие игроки на рынке просто не выдерживают.

Если задач много и между собой они не связаны, лучше указать, какие методы были изучены и применены на практике, какие навыки сформированы.

Если задач много и между собой они не связаны, лучше указать, какие методы были изучены и применены на практике, какие навыки сформированы. 5, отступ красной строки 1.25 см (настройки представлены на рисунке),

5, отступ красной строки 1.25 см (настройки представлены на рисунке), С. Агаян, Р. Г. Р. Рудрараджу и Р. К. Черукури, «Шифрование на основе логического преобразования для мультимедийных систем», в Трудах Международной конференции IEEE по системам, человеку и кибернетике (SMC ’10) , стр. 1953–1957, октябрь 2010 г.

С. Агаян, Р. Г. Р. Рудрараджу и Р. К. Черукури, «Шифрование на основе логического преобразования для мультимедийных систем», в Трудах Международной конференции IEEE по системам, человеку и кибернетике (SMC ’10) , стр. 1953–1957, октябрь 2010 г. Джолфаи и А. Миргадри, «Обзор: шифрование изображений с использованием A5/1 и W7», том. 2, нет. 8.

Джолфаи и А. Миргадри, «Обзор: шифрование изображений с использованием A5/1 и W7», том. 2, нет. 8.

14, нет. 3, стр. 201–204, 2007 г.

14, нет. 3, стр. 201–204, 2007 г. 21, нет. 3, стр. 749–761, 2004.

21, нет. 3, стр. 749–761, 2004.