Ответы | ||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||

|

|

| |||||||||||||||||||||||||||||||||||||||||||||||||||

Посмотреть всех экспертов из раздела Учеба и наука

Тест для умственной разминки «Математические способности» — только 4 из 10 проходят без ошибок.

!&h324″ data-test-id=»4551″ data-post-id=»9163″ data-answer-count=»235″> 41

!&h324″ data-test-id=»4551″ data-post-id=»9163″ data-answer-count=»235″> 41Вопрос 4 из 15

Решите уравнение:

32

33

34

35

Вопрос 5 из 15

Какого числа не хватает?

3

4

5

6

Вопрос 6 из 15

Решите уравнение:

33

34

35

36

Вопрос 7 из 15

Чему будет равняться частное в примере 2,48:0,4?

3,1

6,2

4,4

5,8

Вопрос 8 из 15

Вася начертил два отрезка, один из которых равен 17,6 см, а другой — в 2 раза меньше.

Скольким см равна длина второго отрезка?

Скольким см равна длина второго отрезка?6,4 см

8,8 см

7,2 см

8,6 см

Вопрос 9 из 15

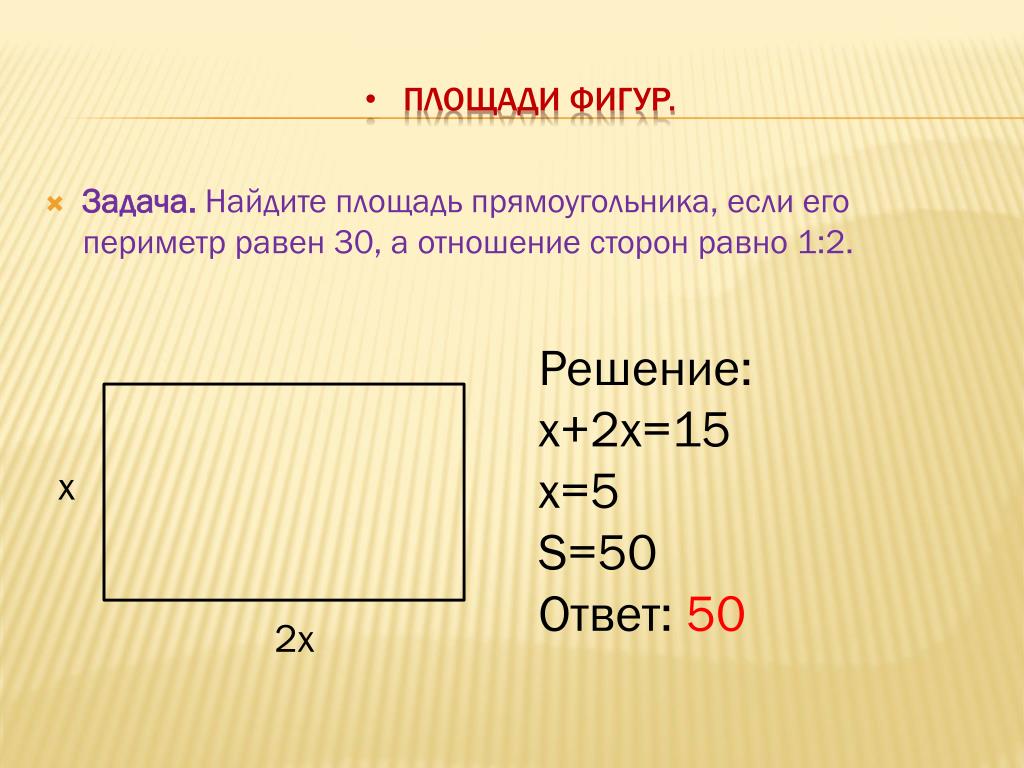

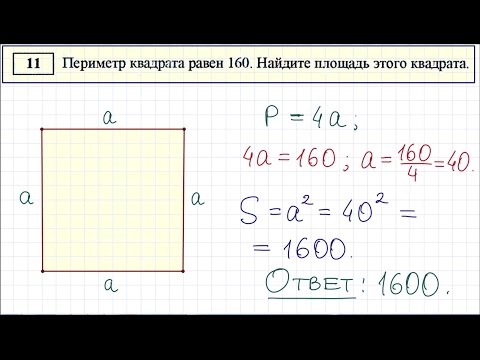

Чему равна сторона квадрата, если его периметр равен 96,4 см?

31,1 см

22,2 см

24,1 см

17,5 см

Вопрос 10 из 15

Какое число пропущено: … :3 = 39,3

117,9

120,8

116,5

113,7

Вопрос 11 из 15

Из шести пронумерованных фигур выберите нужную.

1

2

3

4

5

6

Вопрос 12 из 15

Найдите подходящий символ:

А

Б

В

Г

Д

Вопрос 13 из 15

Какого числа не хватает?

96

98

100

102

Вопрос 14 из 15

Найдите решение уравнения:

18

19

20

21

Вопрос 15 из 15

На каждой грани шестигранного куба особый не повторяющийся узор.

Начните мысленно вращать эти кубы и определите — можно ли точно утверждать, что кубы – разные? Не нужно учитывать ориентацию (угол поворота) рисунка на грани куба. Нужно учитывать лишь расположение рисунков относительно друг друга на гранях кубов.

Начните мысленно вращать эти кубы и определите — можно ли точно утверждать, что кубы – разные? Не нужно учитывать ориентацию (угол поворота) рисунка на грани куба. Нужно учитывать лишь расположение рисунков относительно друг друга на гранях кубов.Да, кубы разные.

Комментарии

Периметр мертв, да здравствует охрана периметра

Перейти к основному содержанию

На заре межсетевого взаимодействия существовало представление о кибербезопасности, которое сохранялось почти четыре десятилетия: безопасность периметра. Самая культовая технология кибербезопасности — брандмауэр, концепция, любимая голливудскими шпионскими триллерами, была особенно важным элементом в защите от стереотипного одинокого хакера, работающего из тенистого подвала. Сегодня большинство атак осуществляется с помощью автоматизированных вредоносных программ и скриптов, а хакеров-одиночек часто заменяют группы государственных служащих из операционного центра, спонсируемого государством.

Самая культовая технология кибербезопасности — брандмауэр, концепция, любимая голливудскими шпионскими триллерами, была особенно важным элементом в защите от стереотипного одинокого хакера, работающего из тенистого подвала. Сегодня большинство атак осуществляется с помощью автоматизированных вредоносных программ и скриптов, а хакеров-одиночек часто заменяют группы государственных служащих из операционного центра, спонсируемого государством.

Где-то за последнее десятилетие, когда число публичных взломщиков резко возросло, технологическая индустрия осознала, что защита разрешителя важна, но недостаточно для обеспечения даже базовой кибербезопасности.

Растущие экосистемы Причины обусловлены несколькими тенденциями. Во-первых, это движущие силы цифровой трансформации, которые заменили ручное управление цифровыми системами и привели к росту числа приложений, поддерживаемых типичным предприятием. Согласно исследованию 2018 года, количество программных приложений, развернутых крупными компаниями, увеличилось на 68 процентов за последние четыре года, достигнув в среднем 129 приложений. .

.

Также выросло разнообразие способов использования технологий предприятиями. Локальное, размещенное, облачное, SaaS, а также новые схемы развертывания, включая виртуализацию и контейнеризацию. Это не означает, что любой из этих методов является более или менее безопасным, но широта и широта современной ИТ-экосистемы не является чем-то, что легко поместить в модель безопасности периметра, пытающуюся объявить любую деятельность в корпоративной сети безопасной. Маловероятно в лучшие времена, но в такой динамичной и гибридной ИТ-среде как вообще создать «статический» периметр безопасности?

Вопрос доверия Итак, за последние несколько лет все больше внимания уделяется архитектурам с нулевым доверием. Хотя мы начинаем видеть, как разрабатываются решения, Zero Trust — это философия, а не продукт! Мантра проста: «Никогда не доверяй, всегда проверяй». И эта проверка происходит независимо от того, исходит ли запрос на доступ изнутри периметра или извне. Проверка может включать в себя несколько проверок, таких как цифровые сертификаты, многофакторную аутентификацию и, возможно, проверку устройства перед предоставлением определенного набора прав доступа.

Проверка может включать в себя несколько проверок, таких как цифровые сертификаты, многофакторную аутентификацию и, возможно, проверку устройства перед предоставлением определенного набора прав доступа.

По всем параметрам Zero Trust по своей сути более безопасен, чем просто подход периметра. Однако сказать, что периметр мертв, было бы слишком прямолинейным заявлением. Реальность такова, что периметр эволюционировал и теперь представляет собой набор взаимосвязанных технологий безопасности, которые ценны, но не могут работать изолированно.

Давайте рассмотрим только один пример — шифрование. Проще говоря, шифрование использует математические формулы, чтобы сделать данные нечитаемыми без наличия секретного ключа. Неважно, находитесь вы внутри или вне корпоративной сети: любой, у кого нет правильного ключа, ничего не сможет сделать с этими зашифрованными данными. Частью Zero Trust является попытка установить сквозное шифрование для определенных областей. Однако мы далеки от того, чтобы зашифровать все данные, с которыми мы работаем в повседневной жизни. Вот тут-то и начинается нюанс обсуждения — мы часто шифруем данные, которые хранятся, а данные, которые должны быть обработаны или как-то отображены на экране для обработки человеком, должны быть расшифрованы. Этот процесс непрерывного шифрования и дешифрования, как правило, происходит в основных системах, и поэтому вам все равно нужно быть осторожным с тем, какой доступ вы предоставляете к сети компании — на случай, если злоумышленники могут получить доступ к этим ключам и свести на нет преимущества, предлагаемые шифрованием. .

Вот тут-то и начинается нюанс обсуждения — мы часто шифруем данные, которые хранятся, а данные, которые должны быть обработаны или как-то отображены на экране для обработки человеком, должны быть расшифрованы. Этот процесс непрерывного шифрования и дешифрования, как правило, происходит в основных системах, и поэтому вам все равно нужно быть осторожным с тем, какой доступ вы предоставляете к сети компании — на случай, если злоумышленники могут получить доступ к этим ключам и свести на нет преимущества, предлагаемые шифрованием. .

Еще одна область, где границы стираются, связана с атаками с использованием социальной инженерии. В модели Zero Trust важно проверить пользователя перед предоставлением доступа к приложениям и данным. Однако атаки социальной инженерии направлены на то, чтобы заставить людей пройти эти проверки личности от имени злоумышленника, который использует их учетные данные.

Разнообразный ландшафт Другая возникающая проблема заключается в том, что ИТ не является однородным ландшафтом. Поставщик финансовых услуг имеет другой набор технологий, рабочих процессов и вариантов использования, чем, скажем, производитель. Это разнообразие означает, что подход к кибербезопасности «одна шляпа подходит всем» редко бывает успешным. Если вы посмотрите только на производство за последнее десятилетие, вы увидите, что оно перешло от в основном закрытых сетей с воздушным зазором к гораздо более цифровому миру. Заводская среда гораздо больше зависит от вычислений, хранения и данных датчиков. Из-за того, что многие производственные сценарии использования выполняются в режиме реального времени, часто наиболее важные ИТ-процессы выполняются на периферии, рядом с заводским цехом. И большинству других предприятий возможность внедрить комплексную модель нулевого доверия или сквозное шифрование затруднена из-за ограничений строго индивидуального и в основном межмашинного взаимодействия. В мире промышленных IoT защита периметра очень жива, хотя и дополняется другими технологиями, такими как активный мониторинг.

Поставщик финансовых услуг имеет другой набор технологий, рабочих процессов и вариантов использования, чем, скажем, производитель. Это разнообразие означает, что подход к кибербезопасности «одна шляпа подходит всем» редко бывает успешным. Если вы посмотрите только на производство за последнее десятилетие, вы увидите, что оно перешло от в основном закрытых сетей с воздушным зазором к гораздо более цифровому миру. Заводская среда гораздо больше зависит от вычислений, хранения и данных датчиков. Из-за того, что многие производственные сценарии использования выполняются в режиме реального времени, часто наиболее важные ИТ-процессы выполняются на периферии, рядом с заводским цехом. И большинству других предприятий возможность внедрить комплексную модель нулевого доверия или сквозное шифрование затруднена из-за ограничений строго индивидуального и в основном межмашинного взаимодействия. В мире промышленных IoT защита периметра очень жива, хотя и дополняется другими технологиями, такими как активный мониторинг.

И в этом суть утверждения: «Периметр мертв, да здравствует охрана периметра». По-прежнему будет периметр, но он больше не является единственным направлением стратегии кибербезопасности. В некоторых случаях он будет усилен, но он будет сосуществовать в более широкой экосистеме, которая должна включать больше ресурсов, выделяемых на обучение людей, чтобы помочь им стать менее вероятными жертвами атак с использованием социальной инженерии.

Ясно одно: по мере роста сложности и разнообразия ИТ — в разных секторах и отраслях — будет расти и соответствующий след кибербезопасности. Страх, особенно у держателей бюджета, заключается в том, что стоимость кибербезопасности в конечном итоге вырастет. Однако этому опасению противостоит наличие более интегрированной экосистемы безопасности, предназначенной для совместной работы. Совместное использование информации о безопасности, использование объединенных методов для упрощения доступа и, что наиболее важно, повышение осведомленности пользователей, в результате получается, что сумма оказывается более мощной, чем ее части.

Когда вы думаете об организации, которая олицетворяет глобальный характер проблемы кибербезопасности, то Международный олимпийский комитет, некоммерческая независимая международная организация, состоящая из добровольцев, приверженных созданию лучшего мир через спорт – отличный пример объединенного мышления.

Сотрудникам МОК необходимо общаться и обмениваться данными со спортивными федерациями, оргкомитетами, СМИ и другими организациями по всему миру. Большинство из них очень мобильны, многие путешествуют в страны с высоким уровнем риска; это создает дополнительные проблемы безопасности, когда им необходимо получить доступ к системам и данным.

В течение нескольких лет мы работали с IoC, чтобы помочь им создать среду кибербезопасности, которая сочетает в себе концепции нулевого доверия, периметра и обучения персонала для защиты от угроз. Этот процесс включает постоянную оценку рисков и комплекс интегрированных услуг и решений в области кибербезопасности на всех уровнях. Это включает в себя Центр управления безопасностью (SOC), обеспечивающий непрерывный мониторинг киберинцидентов и ненормального поведения для эскалации, который поддерживается группой реагирования на инциденты компьютерной безопасности, анализирующей потенциальные инциденты и снижающей любую угрозу.

Это включает в себя Центр управления безопасностью (SOC), обеспечивающий непрерывный мониторинг киберинцидентов и ненормального поведения для эскалации, который поддерживается группой реагирования на инциденты компьютерной безопасности, анализирующей потенциальные инциденты и снижающей любую угрозу.

Для такой глобальной организации, работающей почти во всех часовых поясах, кибербезопасность никогда не может спать. Во многих отношениях IoC олицетворяет тот факт, что периметр находится повсюду, что является самым ярким доказательством того, что эта концепция не просто исчезла, а перестраивается, чтобы противостоять новому поколению киберугроз.

Что вы думаете о развитии кибербезопасности? Пожалуйста, не стесняйтесь делиться и обсуждать в комментариях ниже!

Новая экономика данных

9 февраля 2015 г.

Другие также смотрели

Исследуйте темы

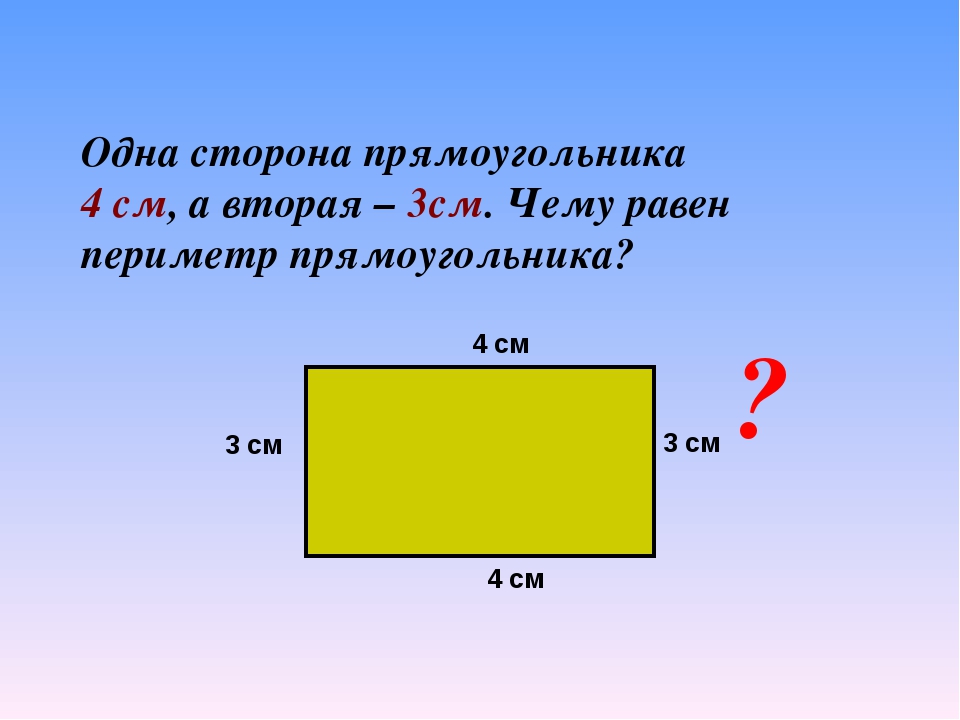

Периметр многоугольника — формулы

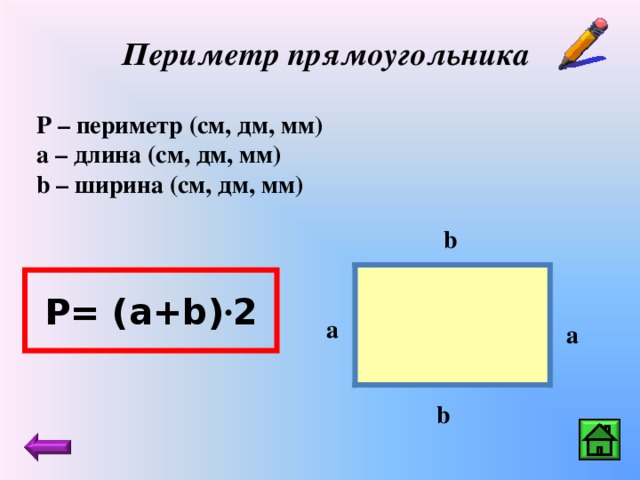

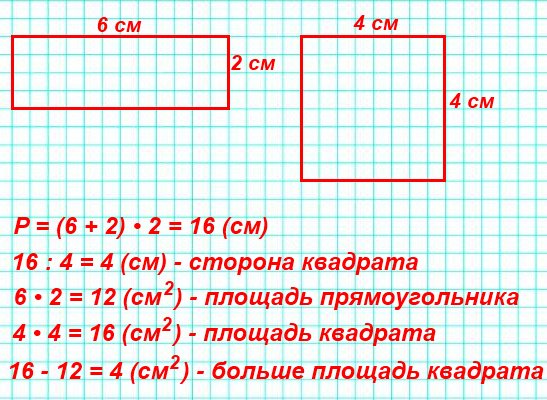

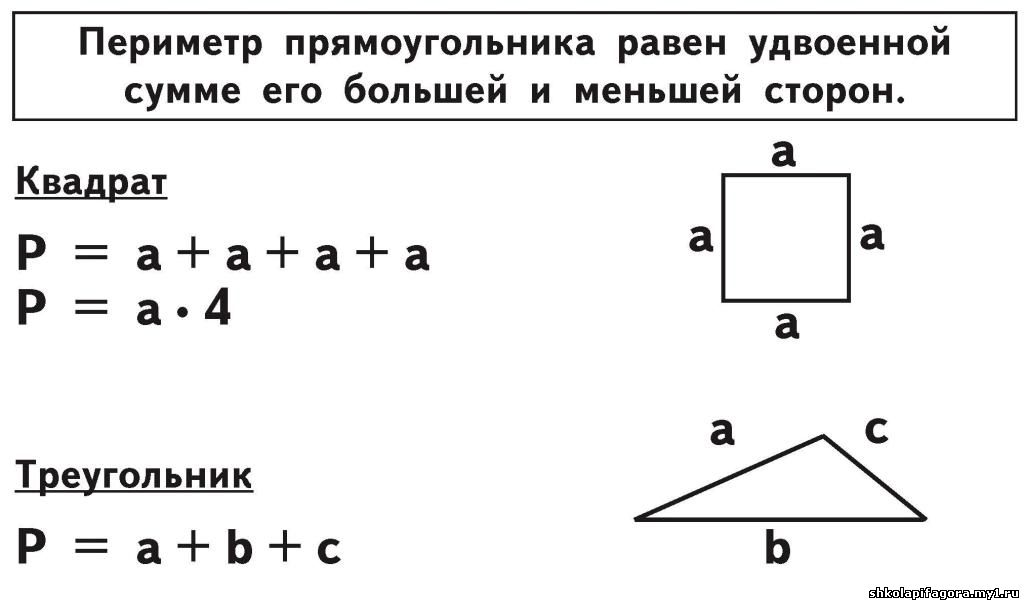

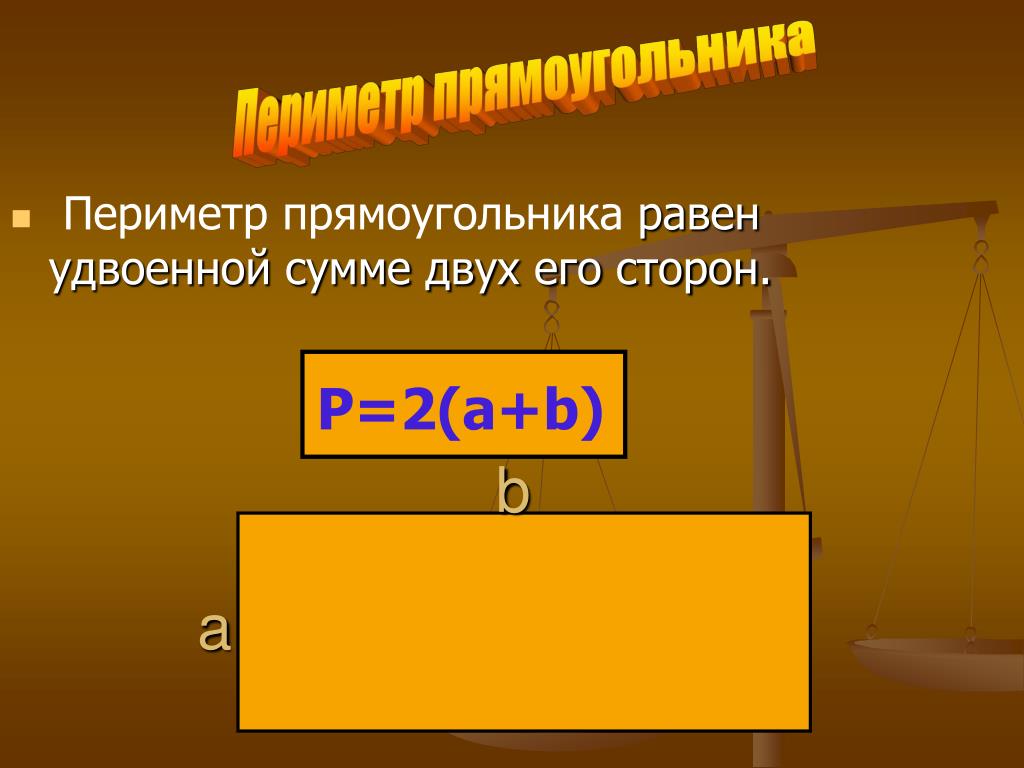

Периметр многоугольника представляет собой сумму длин всех четырех сторон многоугольника. Единица периметра такая же, как единица каждой стороны многоугольника.

Единица периметра такая же, как единица каждой стороны многоугольника.

Так как многоугольник может быть как правильным, так и неправильным; мы используем разные подходы для нахождения их площадей. Давайте подробно изучим каждый из них.

Как найти периметр правильного многоугольника

Поскольку все стороны правильного многоугольника равны по длине, мы можем получить его периметр повторным сложением каждой из его сторон. Периметр правильного многоугольника с n сторон можно определить по следующей формуле:

Периметр правильного многоугольникаНайдите периметр правильного многоугольника, имеющего четыре стороны по 12 см каждая.

Решение:

Как известно,

Периметр (P) = n x s, здесь n = 4, s = 12 см

= 4 x 12 см

= 48 см

9 Найдите периметр 90 правильный многоугольник с шестью сторонами по 4,5 м каждая.

Решение:

Как известно,

Периметр (P) = n x s, здесь n = 6, s = 4,5 см

= 6 x 4,5 м

= 27 м

Как найти периметр неправильного многоугольника

Неправильный многоугольник состоит из неравных сторон; его периметр получается простым сложением всех сторон многоугольника. Формула приведена ниже:

Формула приведена ниже:

Найдите периметр неправильного многоугольника со сторонами 6 см, 9 см, 10 см и 5 см.

Решение:

Как мы знаем,

Периметр (P) = сумма всех сторон вокруг многоугольника

= (6 + 9 + 10 + 5) см

= 30 см

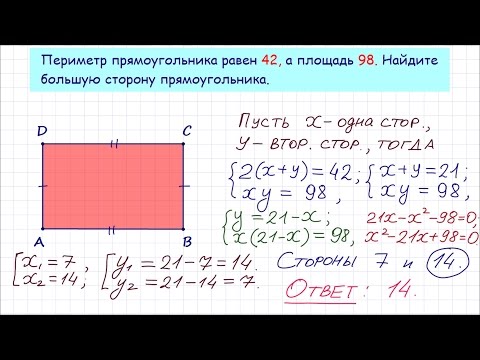

Найдите периметр четырехстороннего неправильного многоугольника, две смежные стороны которого равны 6 м и 16 м соответственно. Также учтите, что две противоположные стороны многоугольника равны.

Решение:

Поскольку противоположные стороны данного многоугольника равны, две его стороны имеют длину 6 м, а две другие — 16 м

Теперь, как мы знаем,

Периметр (P) = сумма всех сторон вокруг многоугольника, здесь сторона 1 = сторона 3, а сторона 2 = сторона 4

Таким образом, формула для этого многоугольника принимает следующий вид:

P = 2(сторона 1 + сторона 2), здесь сторона 1 = 6 м, сторона 2 = 16 м

= 2(6 + 16) м

= 44 м

Нахождение Периметр некоторых общих и основных многоугольников

Если мы хотим найти периметр основных многоугольников, таких как треугольник, прямоугольник, параллелограмм, ромб, трапеция, воздушный змей, пятиугольник и шестиугольник, мы также можем использовать их стандартные формулы, приведенные ниже.

02.16

02.16