Как построить график модуля функции и график корня

График и свойства функции у = │ах│ (модуль)

Рассмотрим функцию у = │ах│, где а — определенное число.

Областью определения функции у = │ах│, является множество всех действительных чисел. На рисунке изображены соответственно графики функций у = │х│, у = │ 2х │, у = │х/2│.

Можно заметить, что график функции у = | ах | получается из графика функции у = ах, если отрицательную часть графика функции у = ах (она находится ниже оси Ох), отразить симметрично этой оси.

По графику легко усмотреть свойства функции у = │ ах │.

При х = 0, получаем у = 0, то есть графику функции принадлежит начало координат; при х = 0, получаем у > 0, то есть все другие точки графика лежат выше оси Ох.

Для противоположных значений х, значения у будут одинаковыми; ось Оу это ось симметрии графика.

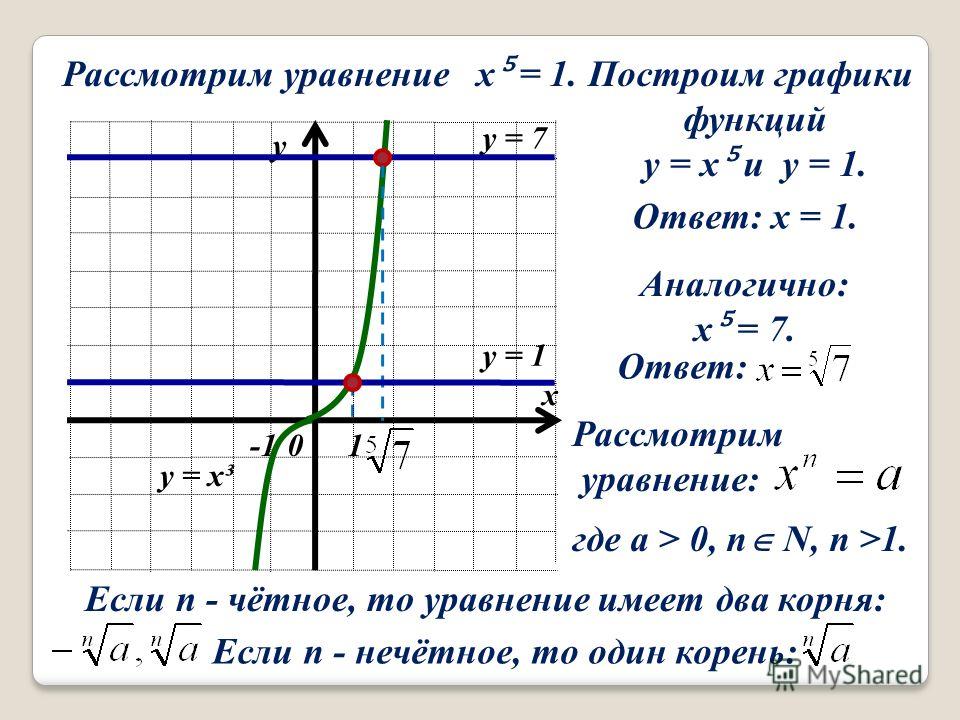

К примеру, можно построить график функции у = │х3│. Чтобы сравнить функции у = │х3│и у = х3, составим таблицу их значений при одинаковых значениях аргументов.

Из таблицы видим, что для того, чтобы построить график функции у = │х3│, можно начать с построения графика функции у = х3. После этого стоит симметрично оси Ох отобразить ту его часть, которая находится ниже этой оси. В результате получим график, изображенный на рисунке.

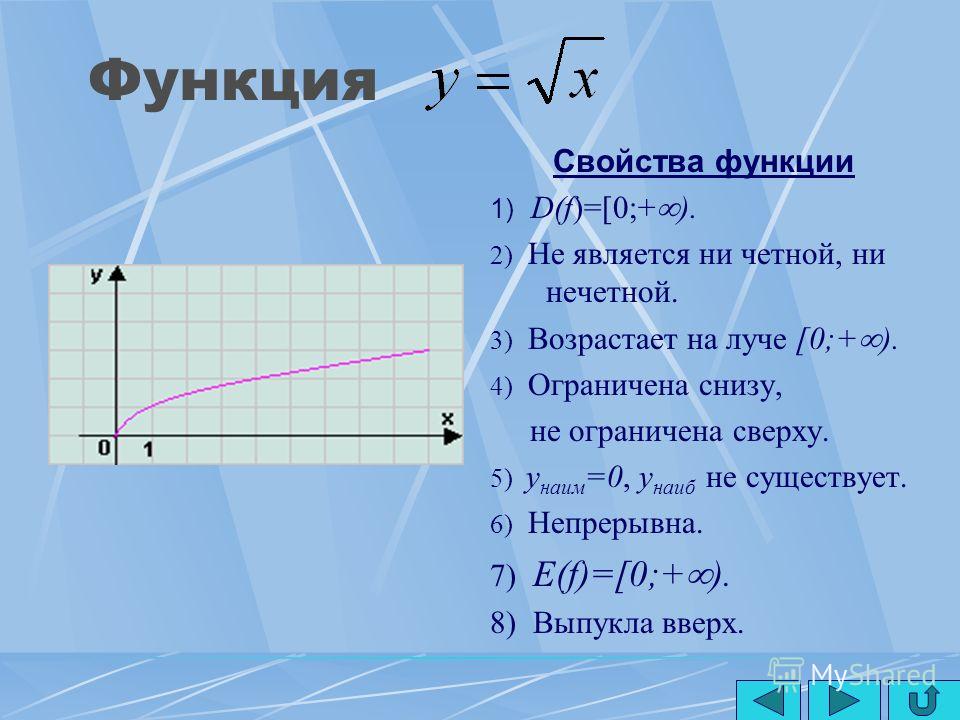

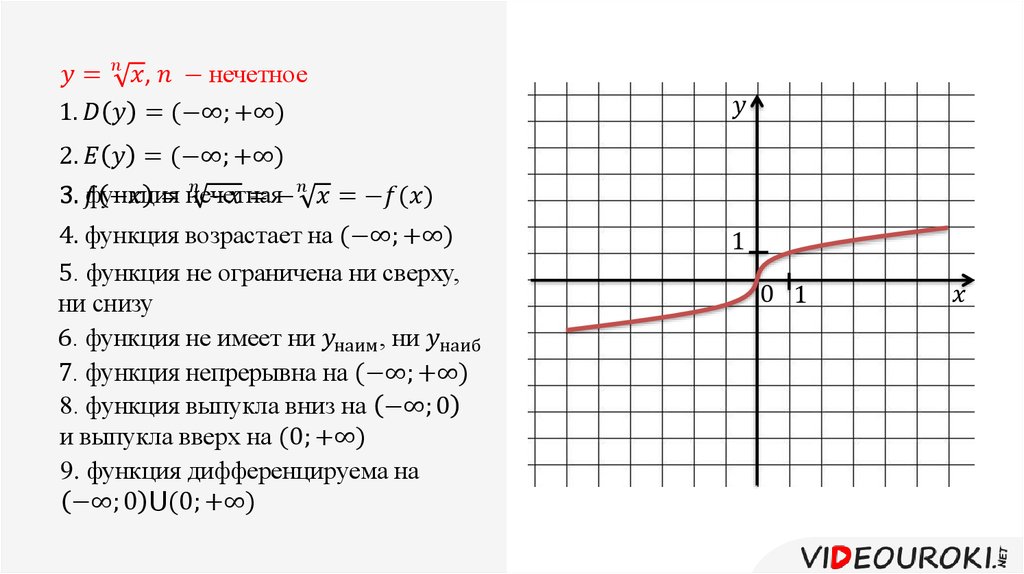

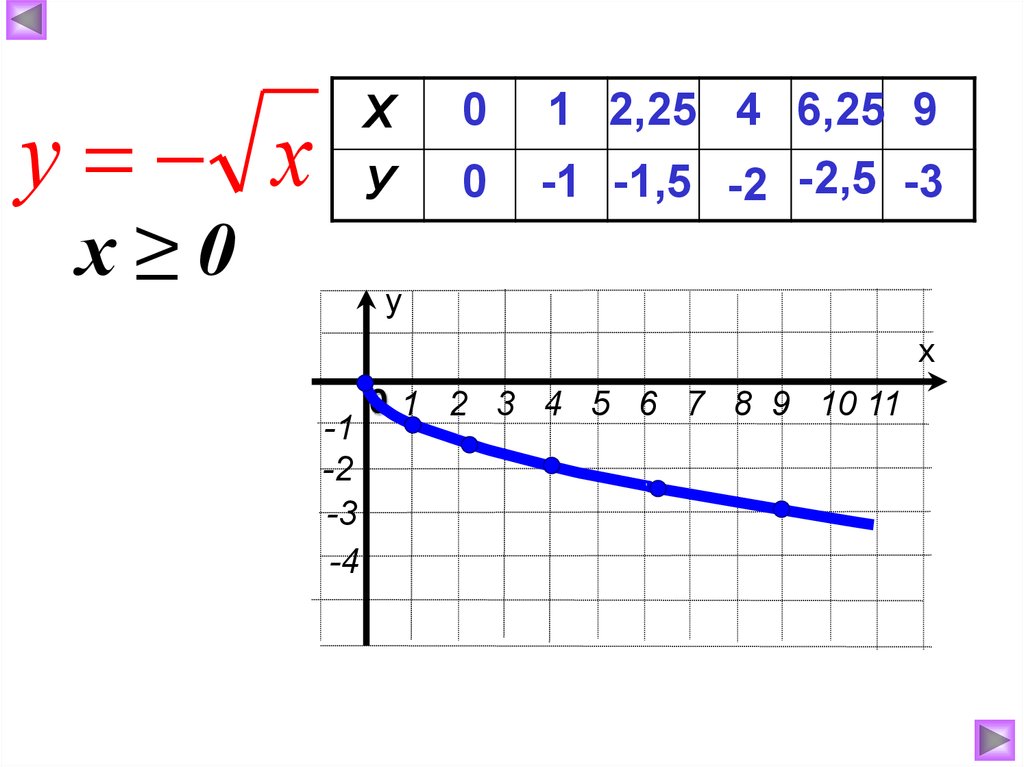

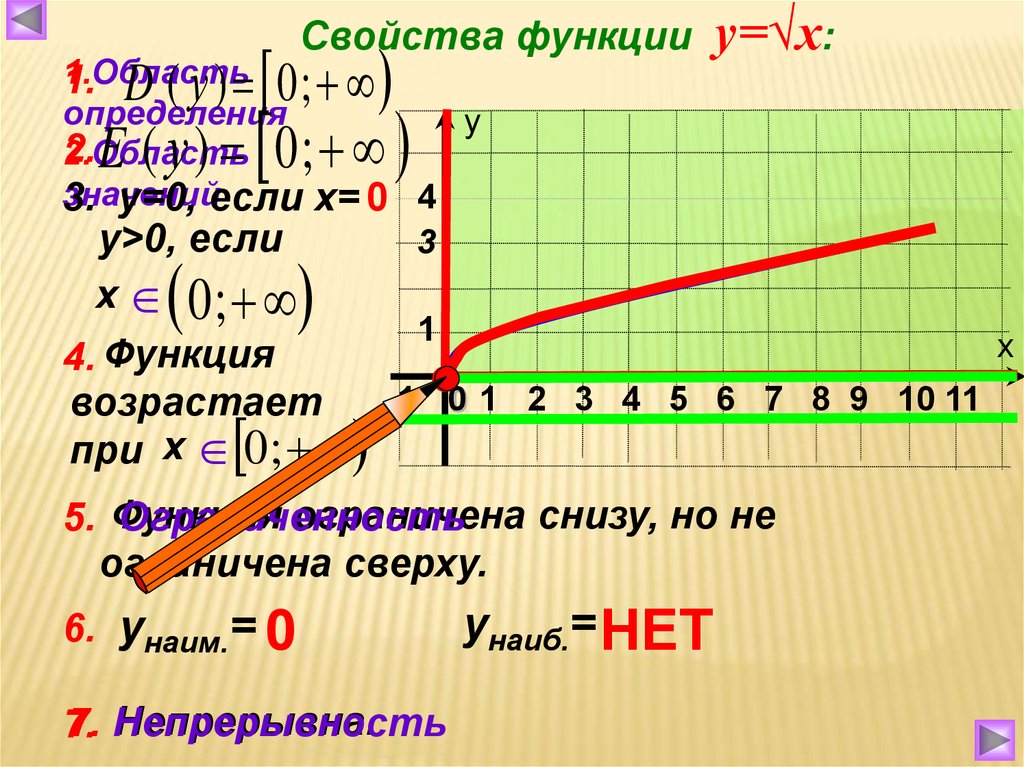

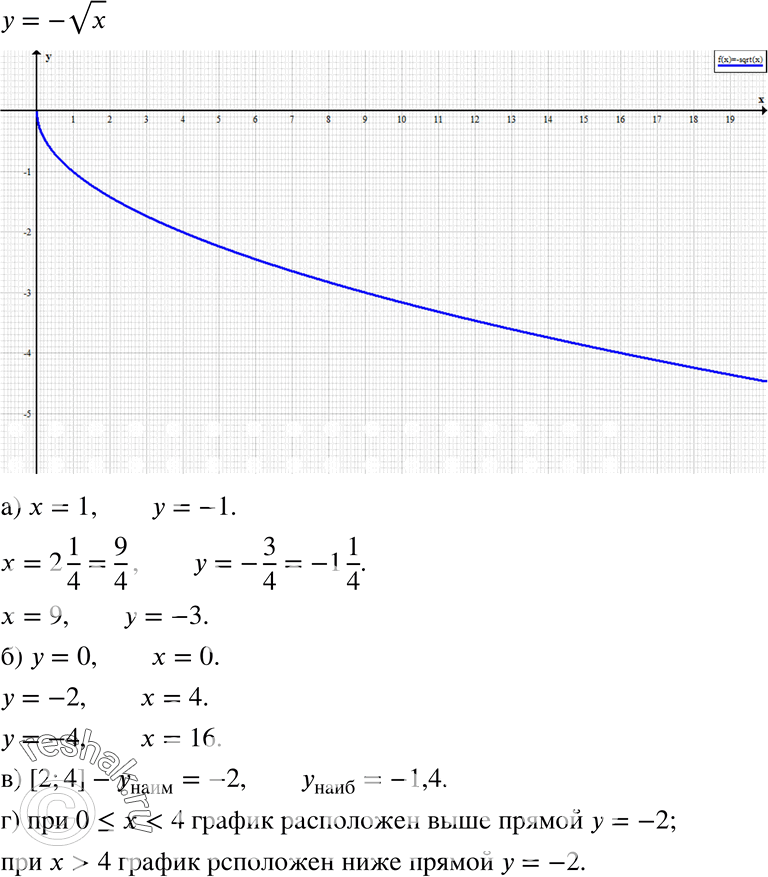

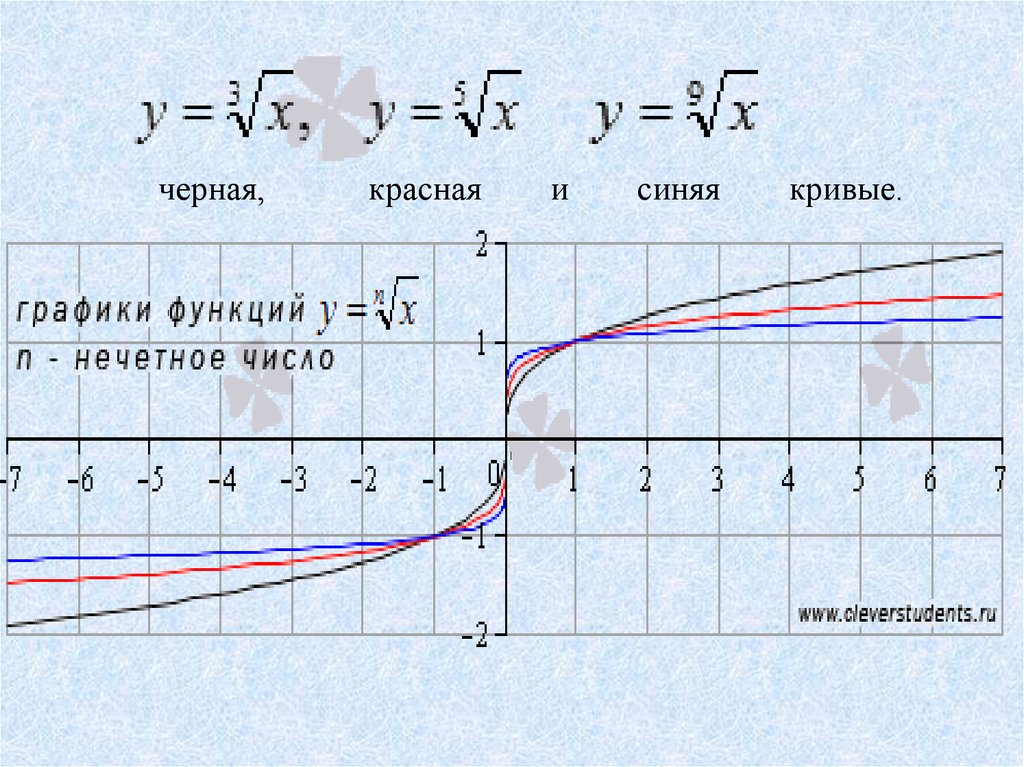

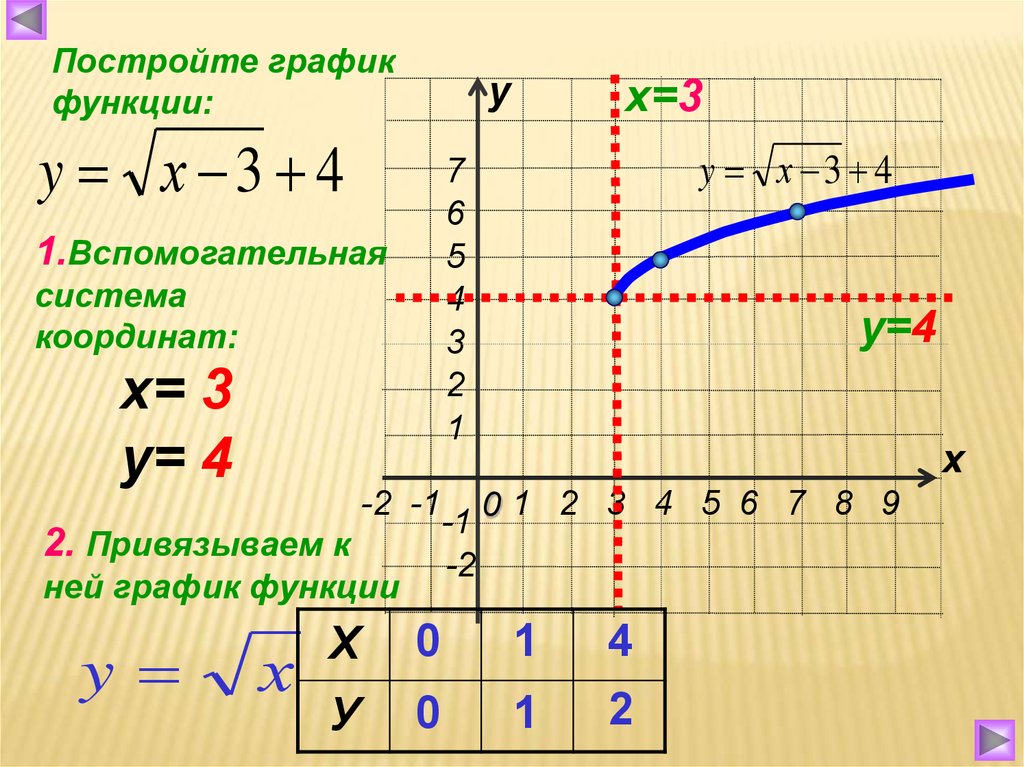

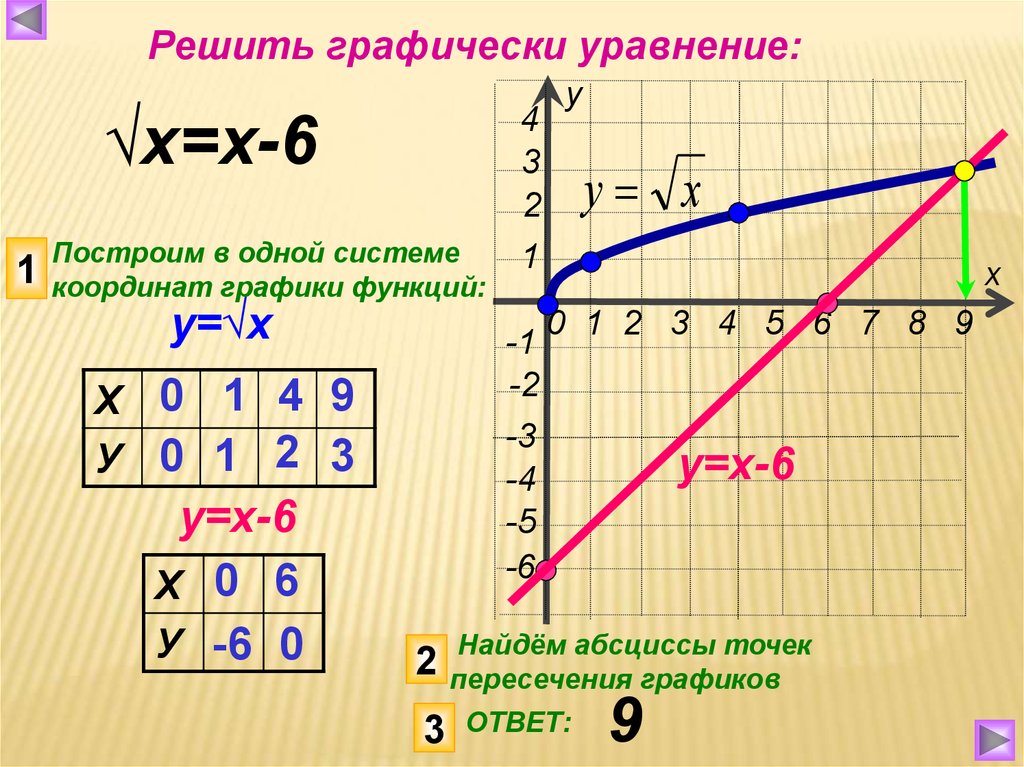

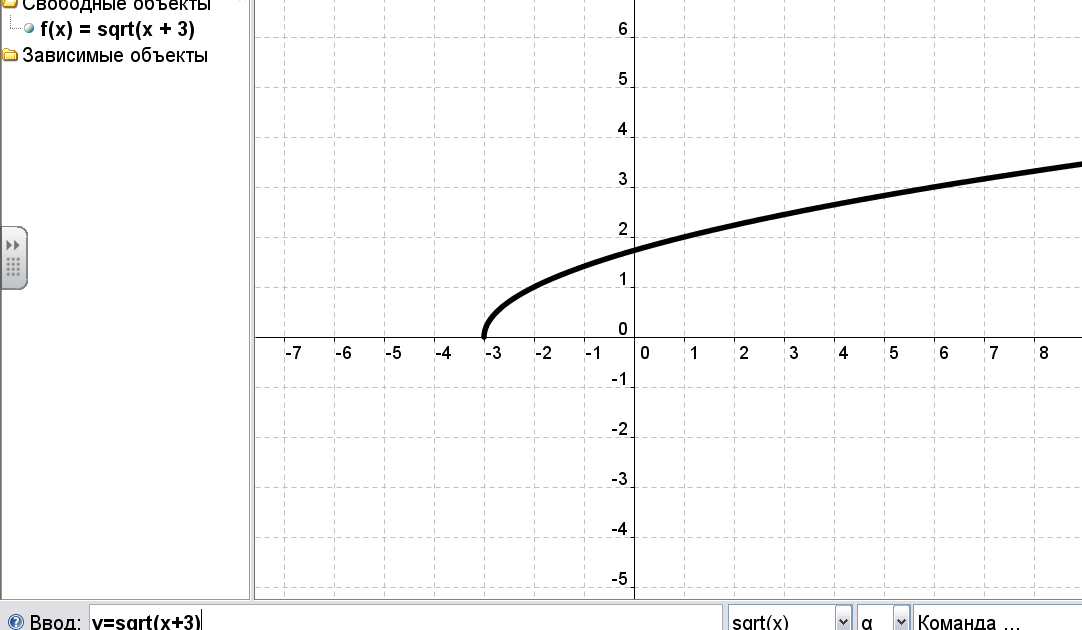

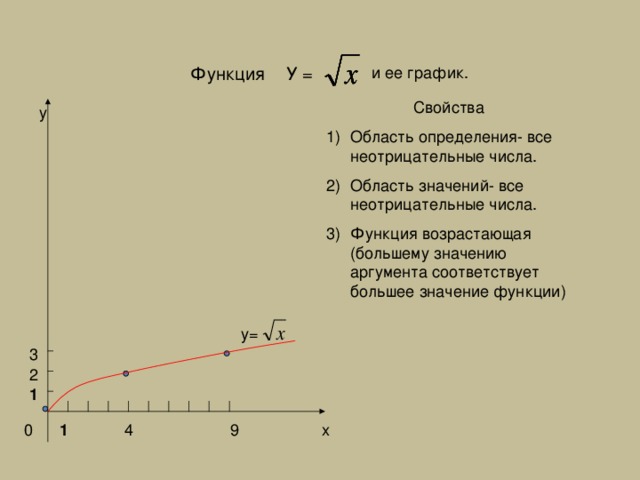

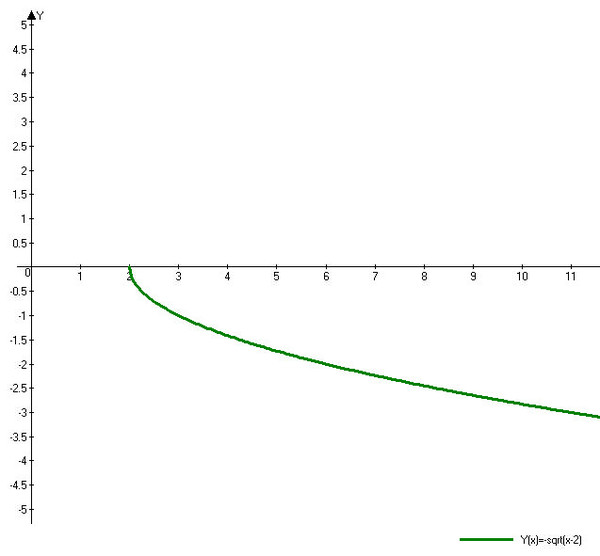

График и свойства функции у = x1/2 (корень)

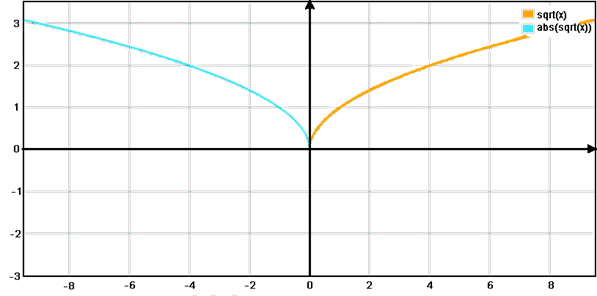

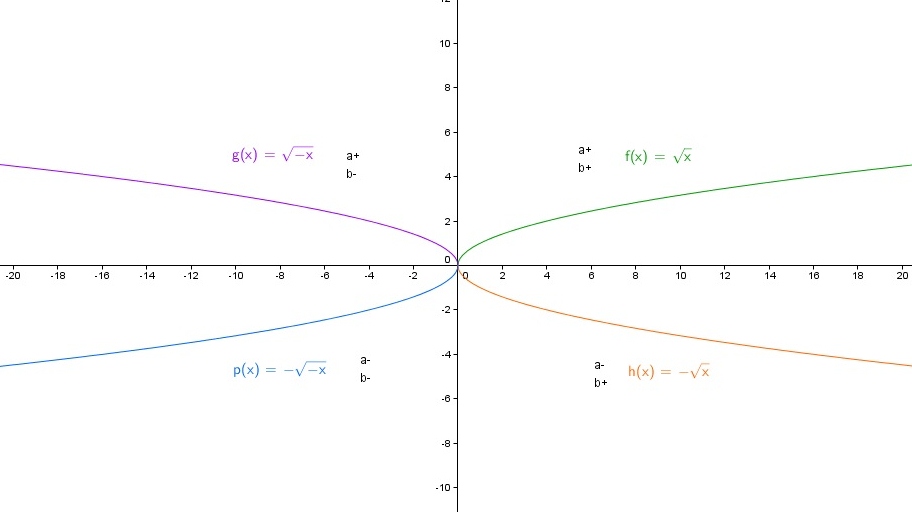

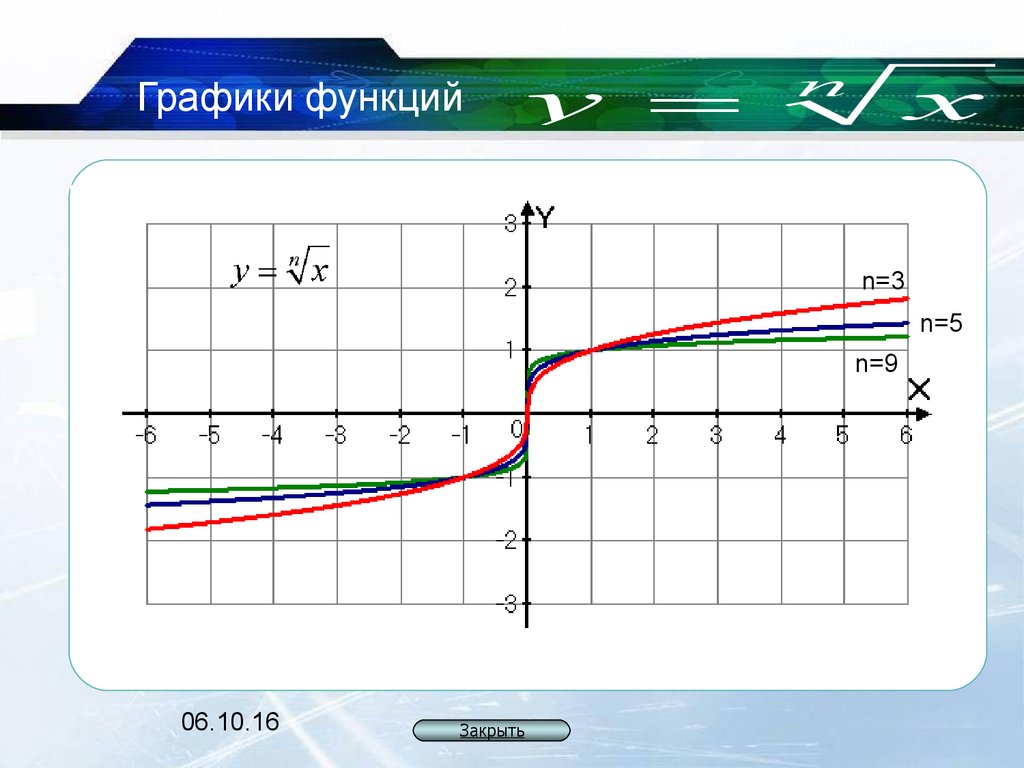

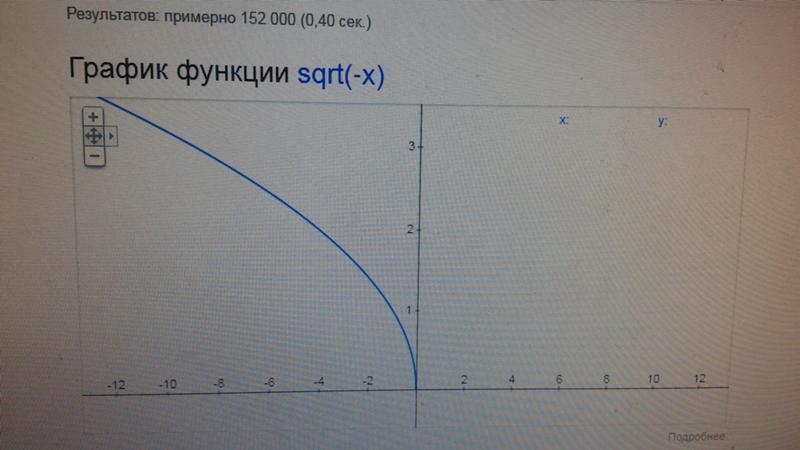

Рассмотрим функцию у = x1/2.

Областью определения этой функции является множество неотрицательных действительных чисел, так как выражение x1/2 имеет значение только при х > 0.

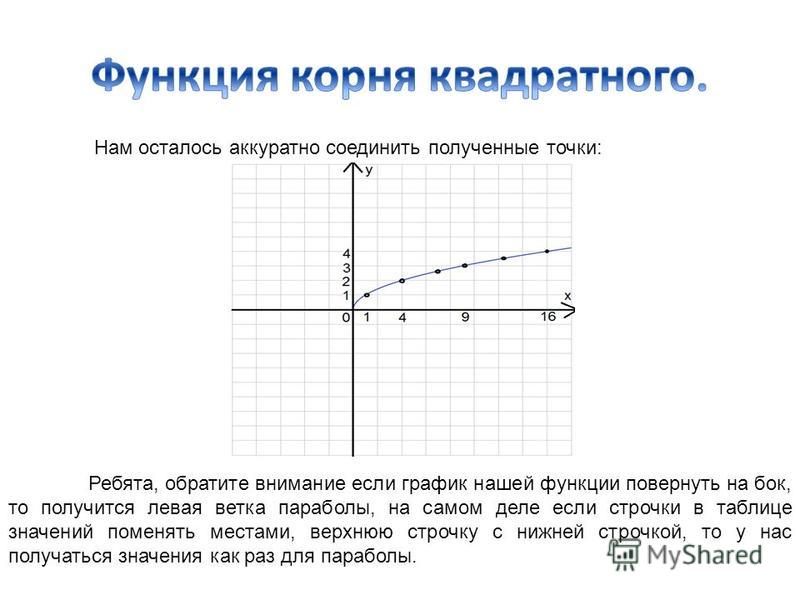

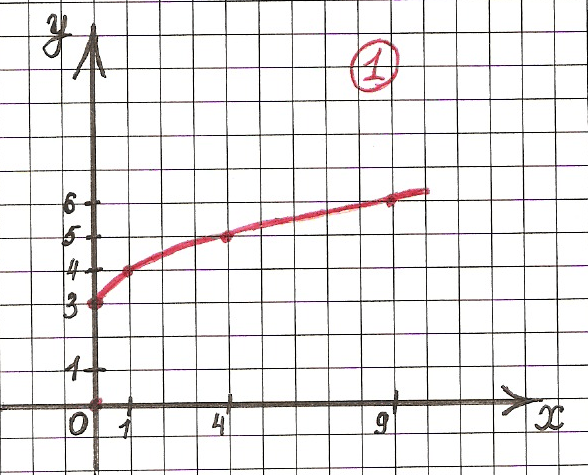

Построим график. Для составления таблицы ее значений используем микрокалькулятор, округляя значения функции до десятых.

После нанесения на координатную плоскость точек, и плавного их соединения, получаем график функции у = x1/2.

Построенный график позволяет сформулировать некоторые свойства функции у = x1/2.

При х = 0, получаем у = 0; при х > 0, получаем у > 0; график проходит через начало координат; остальные точки графика расположены в первой координатной четверти.

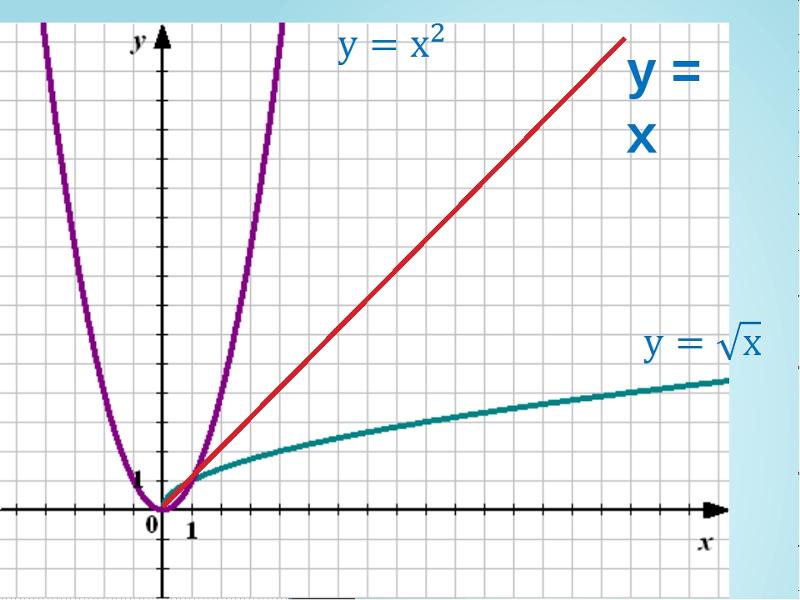

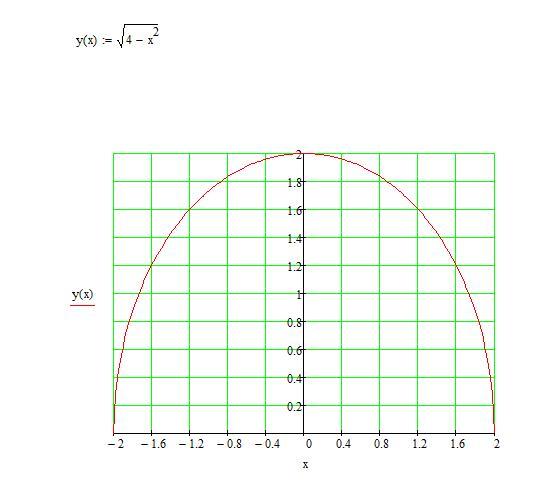

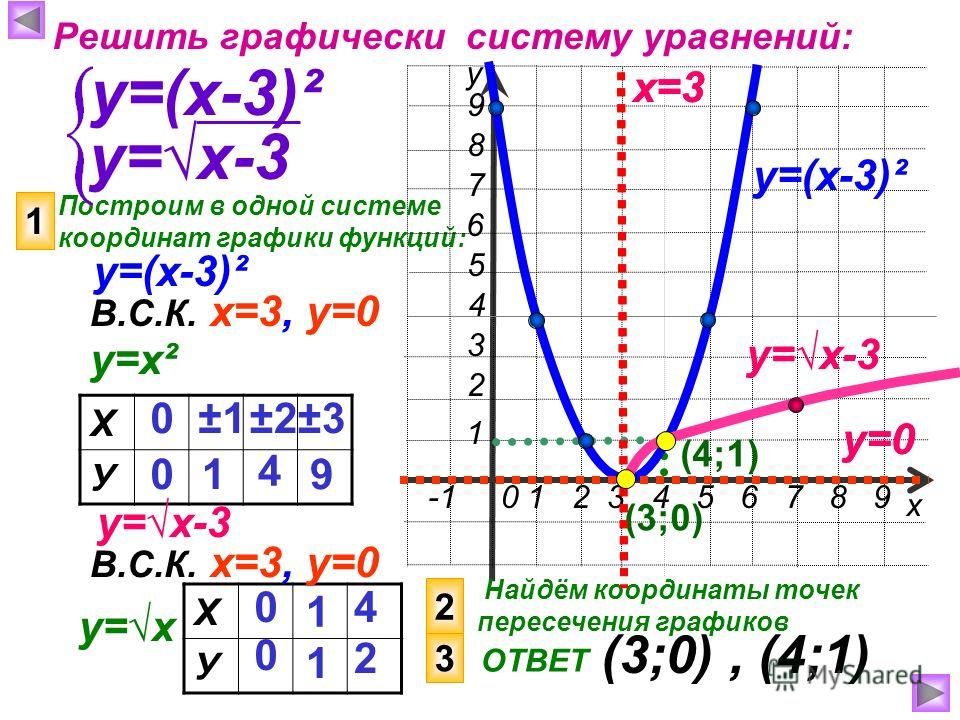

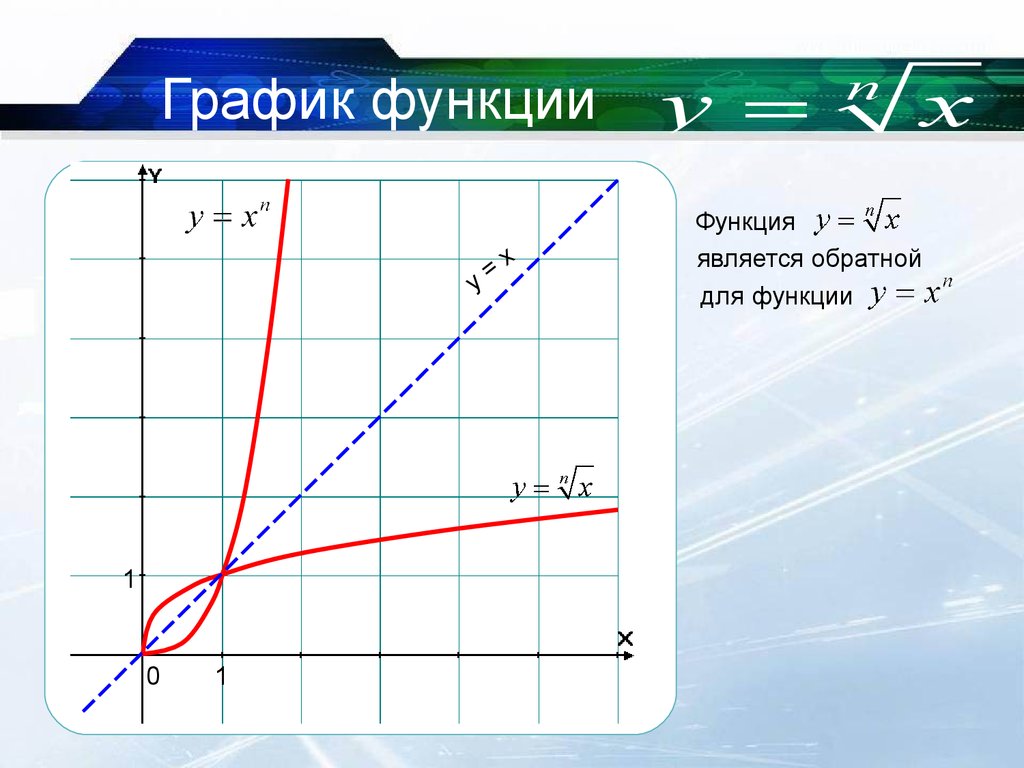

Теорема. График функции у = x1/2 симметричен графику функции у = х2, где х > 0, относительно прямой у = х.

Доказательство. Графиком функции у = х2, где х > 0, является ветвь параболы, расположенная в первой координатной четверти. Пусть точка Р (а; b) — произвольная точка этого графика. Тогда истинно равенство b = а2. Поскольку по условию число а неотрицательное, то истинно также и равенство а = b1/2. А это означает, что координаты точки Q (b; а) превращают формулу у = x1/2 в истинное равенство, или иначе, точка Q (b; а) принадлежит графику функции у = x1/2.

Пусть точка Р (а; b) — произвольная точка этого графика. Тогда истинно равенство b = а2. Поскольку по условию число а неотрицательное, то истинно также и равенство а = b1/2. А это означает, что координаты точки Q (b; а) превращают формулу у = x1/2 в истинное равенство, или иначе, точка Q (b; а) принадлежит графику функции у = x1/2.

Так же доказывается, что если точка М (с; d) принадлежит графику функции у = x1/2, то точка N (d; с) принадлежит графику у = х2, где х > 0.

Получается, что каждой точке Р (а; b) графика функции у = х2, где х > 0, соответствует единственная точка Q (b; а) графика функции у = x1/2 и наоборот.

Остается доказать, что точки Р (а; b) и Q (b; а) симметричны относительно прямой у = х. Опустив перпендикуляры на координатные оси из точек Р и Q, получаем на этих осях точки Е (а; 0), D (0; b), F (b; 0), С (0; а). Точка R пересечения перпендикуляров РЕ и QC имеет координаты (а; а) и поэтому принадлежит прямой у = х. Треугольник PRQ является равнобедренным, так как его стороны RP и RQ равны │ b – а│ каждая. Прямая у = х делит пополам как угол DOF, так и угол PRQ и пересекает отрезок PQ в определенной точке S. Поэтому отрезок RS является биссектрисой треугольника PRQ. Поскольку биссектриса равнобедренного треугольника является его высотой и медианой, то PQ ┴RS и PS = QS. А это означает, что точки Р (а; b) и Q (b; а) симметричные относительно прямой у = х.

А это означает, что точки Р (а; b) и Q (b; а) симметричные относительно прямой у = х.

Поскольку график функции у = x1/2 симметричен графику функции у = х2, где х > 0, относительно прямой у = х, то графиком функции у = x1/2 является ветвь параболы.

| 1 | Найти производную — d/dx | бревно натуральное х | ||

| 2 | Оценить интеграл | интеграл натурального логарифма x относительно x | ||

| 3 | Найти производную — d/dx | 92)|||

| 21 | Оценить интеграл | интеграл от 0 до 1 кубического корня из 1+7x относительно x | ||

| 22 | Найти производную — d/dx | грех(2x) | ||

| 23 | Найти производную — d/dx | 9(3x) по отношению к x|||

| 41 | Оценить интеграл | интеграл от cos(2x) относительно x | ||

| 42 | Найти производную — d/dx | 1/(корень квадратный из х) | ||

| 43 | Оценка интеграла 9бесконечность | |||

| 45 | Найти производную — d/dx | х/2 | ||

| 46 | Найти производную — d/dx | -cos(x) | ||

| 47 | Найти производную — d/dx | грех(3x) | 92+1||

| 68 | Оценить интеграл | интеграл от sin(x) по x | ||

| 69 | Найти производную — d/dx | угловой синус(х) | ||

| 70 | Оценить предел | ограничение, когда x приближается к 0 из (sin(x))/x 92 по отношению к х | ||

| 85 | Найти производную — d/dx | лог х | ||

| 86 | Найти производную — d/dx | арктан(х) | ||

| 87 | Найти производную — d/dx | бревно натуральное 5х93-8 | ||

| 9 | квадратный корень из 12 | |||

| 10 | Оценить | квадратный корень из 20 | ||

| 11 | Оценить | квадратный корень из 50 | 94 | |

| 18 | Оценить | квадратный корень из 45 | ||

| 19 | Оценить | квадратный корень из 32 | ||

| 20 | Оценить | квадратный корень из 18 | 92 |

сборка докера | Документация Docker

Расчетное время чтения: 30 минут

Создание образа из Dockerfile

Использование

$ docker build [ВАРИАНТЫ] ПУТЬ | URL-адрес | -

См. раздел параметров для обзора доступных

раздел параметров для обзора доступных ОПЦИИ для этой команды.

Описание

Команда docker build создает образы Docker из Dockerfile и

«контекст». Контекст сборки — это набор файлов, расположенных в указанной ПУТЬ или URL-адрес . Процесс сборки может ссылаться на любой из файлов в

контекст. Например, ваша сборка может использовать COPY инструкция для ссылки на файл в контексте.

Параметр URL может относиться к трем видам ресурсов: репозиториям Git,

предварительно упакованные контексты tarball и текстовые файлы.

Git-репозитории

Когда параметр  Локальная копия дает вам возможность доступа к частным репозиториям, используя локальный

учетные данные пользователя, VPN и т. д.

Локальная копия дает вам возможность доступа к частным репозиториям, используя локальный

учетные данные пользователя, VPN и т. д.

Примечание

Если параметр

URLсодержит фрагмент, система будет рекурсивно клонировать репозиторий и его подмодули с помощью командыgit clone --recursive.

URL-адреса Git принимают конфигурацию контекста в разделе фрагментов, разделенном

двоеточие ( : ). Первая часть представляет собой ссылку, которую Git проверит,

и может быть ветвью, тегом или удаленной ссылкой. Вторая часть

представляет подкаталог внутри репозитория, который будет использоваться в качестве сборки

контекст.

Например, запустите эту команду, чтобы использовать каталог с именем docker в ветке контейнер :

$ сборка докера https://github.com/docker/rootfs.git#container:docker

В следующей таблице представлены все допустимые суффиксы с их сборкой. контексты:

контексты:

| Суффикс синтаксиса сборки | Фиксация используется | Используемый контекст сборки |

|---|---|---|

myrepo.git | исх/головы/мастер | / |

myrepo.git#mytag | ссылки/теги/mytag | / |

myrepo.git#mybranch | refs/heads/mybranch | / |

myrepo.git#pull/42/head | refs/pull/42/head | / |

myrepo.git#:моя папка | исх/головы/мастер | /папка |

myrepo.git#master:myfolder | исх/головы/мастер | /папка |

myrepo. | ссылки/теги/mytag | /папка |

myrepo.git#mybranch:myfolder | refs/heads/mybranch | /папка |

Примечание

Вы не можете указать каталог контекста сборки (

г.myfolderв приведенных выше примерах) при использовании BuildKit в качестве компоновщика (DOCKER_BUILDKIT=1). Поддержка этой функции отслеживается в buildkit#1684.

Контексты архива

Если вы передаете URL-адрес удаленному архиву, сам URL-адрес отправляется демону:

$ сборка докера http://server/context.tar.gz

Операция загрузки будет выполняться на хосте, на котором находится демон Docker.

выполняется, что не обязательно является тем же хостом, с которого выполняется команда сборки.

context.tar.gz и будет использовать его в качестве

построить контекст. Контексты Tarball должны быть архивами tar, соответствующими стандарту. tar UNIX и может быть сжат с помощью любого из «xz», «bzip2»,

форматы «gzip» или «identity» (без сжатия).Текстовые файлы

Вместо указания контекста можно передать один Dockerfile в URL или передать файл через STDIN . Чтобы передать Dockerfile из STDIN :

$ сборка докеров - < Dockerfile

С помощью Powershell в Windows вы можете запустить:

Dockerfile Get-Content | сборка докера -г.

Если вы используете STDIN или указываете URL-адрес , указывающий на обычный текстовый файл, система

помещает содержимое в файл с именем Dockerfile и любой -f , --file опция игнорируется. В этом сценарии нет контекста.

По умолчанию команда docker build будет искать файл Dockerfile в корне.

контекста сборки. Параметр -f , --file , позволяет указать путь к

альтернативный файл для использования вместо этого. Это полезно в тех случаях, когда один и тот же набор

файлов используются для нескольких сборок. Путь должен быть к файлу внутри

построить контекст. Если указан относительный путь, он интерпретируется как

относительно корня контекста.

В большинстве случаев лучше поместить каждый файл Dockerfile в пустой каталог. Затем,

добавьте в этот каталог только файлы, необходимые для создания Dockerfile. К

увеличить производительность сборки, вы можете исключить файлы и каталоги,

добавление файла .dockerignore в этот каталог. Для получения информации о

его создание см. в файле .dockerignore.

Если клиент Docker теряет соединение с демоном, сборка отменяется.

Это происходит, если вы прерываете клиент Docker с помощью CTRL-c или если Docker

клиент убит по любой причине. Если сборка инициировала пул, который все еще

выполняется во время отмены сборки, пул также отменяется.

Если сборка инициировала пул, который все еще

выполняется во время отмены сборки, пул также отменяется.

Примеры использования этой команды см. в разделе примеров ниже.

Опции

| Имя, сокращенная запись | По умолчанию | Описание |

--добавить хост | Добавить пользовательское сопоставление хост-IP (хост:ip) | |

--сборка-аргумент | Установить переменные времени сборки | |

--кэш-от | Изображения, которые следует рассматривать как источники кэша | |

--cgroup-parent | Необязательная родительская контрольная группа для контейнера | |

--сжать | Сжатие контекста сборки с помощью gzip | |

--период процессора | Ограничить период CPU CFS (Completely Fair Scheduler) | |

--квота процессора | Ограничить квоту CPU CFS (Completely Fair Scheduler) | |

--cpu-share , -c | доли ЦП (относительный вес) | |

--cpuset-cpus | ЦП, в которых разрешено выполнение (0-3, 0,1) | |

--cpuset-mems | MEM, в которых разрешено выполнение (0-3, 0,1) | |

--disable-content-trust | правда | Пропустить проверку изображения |

--файл , -f | Имя файла Dockerfile (по умолчанию — «PATH/Dockerfile») | |

--force-rm | Всегда удалять промежуточные контейнеры | |

--iidfile | Записать идентификатор изображения в файл | |

-- изоляция | Технология изоляции контейнеров | |

--этикетка | Установить метаданные для изображения | |

--память , -м | Ограничение памяти | |

--подкачка памяти | Предел подкачки равен объему памяти плюс подкачка: '-1' для включения неограниченного подкачки | |

--сеть | Установите сетевой режим для инструкций RUN во время сборки | |

--без кэша | Не использовать кеш при построении образа | |

--выход , -o | API 1. 40+ 40+ Назначение вывода (формат: type=local,dest=path) | |

--платформа | API 1.40+ Установить платформу, если сервер поддерживает многоплатформенность | |

--прогресс | авто | Установить тип вывода прогресса (авто, обычный, tty). Используйте обычный, чтобы показать вывод контейнера |

--тянуть | Всегда пытайтесь получить более новую версию образа | |

--тихий , -q | Подавить вывод сборки и распечатать идентификатор изображения в случае успеха | |

--rm | правда | Удалить промежуточные контейнеры после успешной сборки |

--секрет | Секретный файл для доступа к сборке (только если включен BuildKit): id=mysecret,src=/local/secret | |

--security-opt | Опции безопасности | |

--shm-размер | Размер /dev/shm | |

--сквош | экспериментальный (демон) Объединение вновь созданных слоев в один новый слой | |

--ssh | Сокет или ключи агента SSH для предоставления сборке (только если включен BuildKit) (формат: по умолчанию| | |

--поток | Поток подключается к серверу для согласования контекста сборки | |

--тег , -т | Имя и, возможно, тег в формате «имя:тег» | |

--цель | Установить целевую стадию сборки для сборки. | |

--улимит | Ulimit вариантов |

Примеры

Сборка с PATH

$ сборка докера. Загрузка контекста 10240 байт Шаг 1/3: ОТ Busybox Вытягивание репозитория busybox ---> e9aa60c60128MB/2,284 МБ (100%) конечная точка: https://cdn-registry-1.docker.io/v1/ Шаг 2/3: ВЫПОЛНИТЬ ls -lh / ---> Работает в 9c9e81692ae9 всего 24 drwxr-xr-x 2 root root 4.0K 12 марта 2013 г. bin drwxr-xr-x 5 root root 4.0K 19 окт 00:19 разработчик drwxr-xr-x 2 root root 4.0K Окт 1900:19 и т.д. drwxr-xr-x 2 root root 4.0K 15 нояб. 23:34 lib lrwxrwxrwx 1 root root 3 12 марта 2013 г. lib64 -> lib dr-xr-xr-x 116 root root 0 15 ноября 23:34 proc lrwxrwxrwx 1 root root 3 12 марта 2013 г. sbin -> bin dr-xr-xr-x 13 root root 0 15 ноября 23:34 sys drwxr-xr-x 2 root root 4.0K 12 марта 2013 г. tmp drwxr-xr-x 2 root root 4.0K 15 ноя 23:34 usr ---> b35f4035db3f Шаг 3/3: эхо CMD Привет, мир ---> Работает в 02071fceb21b ---> f52f38b7823e Успешно построен f52f38b7823e Снятие промежуточного контейнера 9c9e81692ae9 Снятие промежуточного контейнера 02071fceb21b

В этом примере указывается, что PATH равен . , и так все файлы в

локальный каталог получает

tar d и отправляется демону Docker. PATH указывает

где найти файлы для «контекста» сборки на демоне Docker.

Помните, что демон может работать на удаленной машине и что

разбор Dockerfile происходит на стороне клиента (где вы запускаете докер, сборка ). Это означает, что отправляются все файлы по адресу PATH , а не только

те, что перечислены в ADD в Dockerfile.

Передача контекста с локального компьютера на демон Docker — это то, что клиент docker означает, что вы видите сообщение «Отправка контекста сборки».

Если вы хотите сохранить промежуточные контейнеры после завершения сборки,

вы должны использовать --rm=false . Это не влияет на кеш сборки.

Сборка с URL-адресом

$ сборка докера github.com/creack/docker-firefox

Это приведет к клонированию репозитория GitHub и использованию клонированного репозитория в качестве контекста. Dockerfile в корне репозитория используется как Dockerfile. Вы можете

укажите произвольный репозиторий Git, используя схему

Dockerfile в корне репозитория используется как Dockerfile. Вы можете

укажите произвольный репозиторий Git, используя схему git:// или git@ .

$ docker build -f ctx/Dockerfile http://server/ctx.tar.gz Контекст загрузки: http://server/ctx.tar.gz [===================>] 240 B/240 B Шаг 1/3: ОТ Busybox ---> 8c2e06607696 Шаг 2/3: ДОБАВИТЬ ctx/container.cfg/ ---> e7829950cee3 Снятие промежуточного контейнера b35224abf821 Шаг 3/3: CMD /bin/ls ---> Запуск в fbc63d321d73 ---> 3286931702объявление Удаление промежуточного контейнера fbc63d321d73 Успешно построен 377c409b35e4

Это отправляет URL-адрес http://server/ctx.tar.gz демону Docker, который

загружает и извлекает указанный tarball. -f ctx/Dockerfile Параметр указывает путь внутри ctx.tar.gz к Dockerfile , который используется

для построения образа. Любые команды ADD в этом Dockerfile , которые ссылаются на локальные

пути должны быть относительно корня содержимого внутри ctx. . в

В приведенном выше примере tar-архив содержит каталог  tar.gz

tar.gz ctx/ , поэтому ADD

ctx/container.cfg/ работает как положено.

Сборка с -

$ сборка докеров - < Dockerfile

Это будет читать Dockerfile из STDIN г. без контекста. Из-за отсутствия

контексте никакое содержимое любого локального каталога не будет отправлено демону Docker.

Поскольку контекста нет, Dockerfile ADD работает, только если он ссылается на

удаленный URL-адрес.

$ сборка докера - < context.tar.gz

Будет создан образ для сжатого контекста, считанного из STDIN . Поддерживается

форматы: bzip2, gzip и xz.

Используйте файл .dockerignore

$ сборка докера. Загрузка контекста 18.829МБ Загрузка контекста Шаг 1/2: ОТ Busybox ---> 769b9341d937 Шаг 2/2: эхо CMD Привет, мир ---> Использование кеша ---> 99cc1ad10469 Успешно построен 99cc1ad10469 $ эхо ".git" > .dockerignore $ сборка докера.Загрузка контекста 6,76 МБ Загрузка контекста Шаг 1/2: ОТ Busybox ---> 769b9341d937 Шаг 2/2: эхо CMD Привет, мир ---> Использование кеша ---> 99cc1ad10469 Успешно построен 99cc1ad10469

В этом примере показано использование файла .dockerignore для исключения .git каталог из контекста. Его эффект можно увидеть в измененном размере

загруженный контекст. Справочник по сборщику содержит подробную информацию о

создание файла .dockerignore.

При использовании бэкенда BuildKit docker build выполняет поиск

для файла .dockerignore относительно имени Dockerfile. Например, бег docker build -f myapp.Dockerfile . сначала будет искать файл игнорирования с именем myapp.Dockerfile.dockerignore . Если такой файл не найден, .dockerignore файл используется, если он присутствует. Использование Dockerfile на основе .dockerignore полезно, если

проект содержит несколько файлов Dockerfile, которые ожидают игнорировать разные наборы

файлы.

Пометить изображение (-t)

$ docker build -t vieux/apache:2.0 .

Это будет построено так же, как и в предыдущем примере, но затем оно пометит результирующий

изображение. Имя репозитория будет vieux/apache , а тег — 9.1821 2,0 .

Узнайте больше о допустимых тегах.

К изображению можно применить несколько тегов. Например, вы можете применить последнюю версию .

тег к вновь созданному образу и добавить еще один тег, который ссылается на определенный

версия.

Например, чтобы пометить изображение как , когда ry/fedora-jboss:latest , так и whenry/fedora-jboss:v2.1 используйте следующее:

$ docker build -t whenry/fedora-jboss:latest -t whenry/fedora-jboss:v2.1 .

Укажите Dockerfile (-f)

г.$ docker build -f Dockerfile.debug .

Это будет использовать файл с именем Dockerfile.debug для инструкций по сборке.

вместо Dockerfile .

$ curl example.com/remote/Dockerfile | сборка докера -f - .

Приведенная выше команда будет использовать текущий каталог в качестве контекста сборки и читать Dockerfile из стандартного ввода.

$ docker build -f dockerfiles/Dockerfile.debug -t myapp_debug . $ docker build -f dockerfiles/Dockerfile.prod -t myapp_prod .г.

Приведенные выше команды создадут текущий контекст сборки (как указано . ) дважды, один раз с использованием отладочной версии Dockerfile и один раз с использованием

производственная версия.

$ cd /home/me/myapp/some/dir/really/deep $ docker build -f /home/me/myapp/dockerfiles/debug /home/me/myapp $ docker build -f ../../../../dockerfiles/debug /home/me/myapp

Эти две команды docker build делают одно и то же. Они оба используют

содержание файл отладки вместо поиска файла Dockerfile и будет использовать /home/me/myapp в качестве корня контекста сборки. Обратите внимание, что

Обратите внимание, что отладка находится в

структура каталогов контекста сборки, независимо от того, как вы ссылаетесь на нее в

командная строка.

Примечание

docker buildвозвращает ошибкунет такого файла или каталога, если файл или каталог не существует в загруженном контексте. Это может произойти, если нет контекста или если вы укажете файл, который в другом месте хост-системы. Контекст ограничен текущим каталог (и его дочерние элементы) по соображениям безопасности, а также для обеспечения повторяемые сборки на удаленных хостах Docker. Это также причина, по которойДОБАВИТЬ ../файлне работает.

Использовать пользовательскую родительскую cgroup (--cgroup-parent)

Когда docker build запускается с параметром --cgroup-parent , контейнеры

используемый в сборке, будет запускаться с соответствующим флагом docker run .

Установить ulimits в контейнере (--ulimit)

Использование параметра --ulimit с docker build приведет к тому, что каждый шаг сборки

контейнер для запуска с использованием этих --ulimit значения флага.

Установить переменные времени сборки (--build-arg)

Вы можете использовать инструкции ENV в Dockerfile для определения переменной

ценности. Эти значения сохраняются в построенном образе. Однако часто

настойчивость не то, что вы хотите. Пользователи хотят указывать переменные по-разному

в зависимости от того, на каком хосте они строят образ.

Хорошим примером является http_proxy или исходные версии для извлечения промежуточных

файлы. Инструкция ARG позволяет авторам Dockerfile определять значения, которые пользователи

можно установить во время сборки с помощью --build-arg флаг:

$ docker build --build-arg HTTP_PROXY=http://10.20.30.2:1234 --build-arg FTP_PROXY=http://40.50.60.5:4567 .

Этот флаг позволяет передавать переменные времени сборки, которые

доступны как обычные переменные среды в инструкции RUN Докерфайл. Кроме того, эти значения не сохраняются в промежуточных или конечных изображениях.

как и значения ENV . Вы должны добавить --build-arg для каждого аргумента сборки.

: Использование этого флага не изменит вывод, который вы видите, когда ARG строки из

Dockerfile отображаются в процессе сборки.

Для получения подробной информации об использовании инструкций ARG и ENV см.

Ссылка на файл Docker.

Вы также можете использовать флаг --build-arg без значения, и в этом случае значение

из локальной среды будет распространяться в контейнер Docker,

построено:

$ экспорт HTTP_PROXY=http://10.20.30.2:1234 $ docker build --build-arg HTTP_PROXY.г.

Это похоже на то, как работает docker run -e . См. документацию

См. документацию docker run .

Чтобы получить больше информации.

Дополнительные параметры безопасности (--security-opt)

Этот флаг поддерживается только демоном, работающим в Windows, и поддерживает только

вариант учетных данных . Учетная запись должна быть в формате файл://spec.txt или реестр://ключевое имя .

Укажите технологию изоляции для контейнера (--isolation)

г. Этот параметр полезен в ситуациях, когда вы запускаете контейнеры Docker на

Окна. Опция --isolation= устанавливает изоляцию контейнера.

технологии. В Linux поддерживается только параметр по умолчанию , который использует

Пространства имен Linux. В Microsoft Windows вы можете указать следующие значения:

| Значение | Описание |

|---|---|

по умолчанию | Используйте значение, указанное демоном Docker --exec-opt . Если демон Если демон не указывает технологию изоляции, Microsoft Windows использует процесс в качестве значения по умолчанию. |

процесс | Только изоляция пространства имен. |

гиперв | Изоляция на основе разделов гипервизора Hyper-V. |

Указание флага --isolation без значения аналогично настройке --isolation="по умолчанию" .

Добавить записи в файл hosts контейнера (--add-host)

Вы можете добавить другие хосты в файл контейнера /etc/hosts , используя один или

больше --add-host флагов. В этом примере добавляется статический адрес для хоста с именем докер :

$ docker build --add-host=docker:10.180.0.1 .

Указание целевого этапа сборки (--target)

При создании Dockerfile с несколькими этапами сборки --target можно использовать для

указать промежуточный этап сборки по имени в качестве конечного этапа для результирующего

изображение. Команды после целевого этапа будут пропущены.

Команды после целевого этапа будут пропущены.

ИЗ debian AS build-env # ... ОТ Alpine AS production-env # ...

$ docker build -t mybuildimage --target build-env .

Вывод пользовательской сборки

По умолчанию локальный образ контейнера создается из результата сборки. --output (или -o ) флаг позволяет переопределить это поведение и указать

Пользовательский экспортер. Например, пользовательские экспортеры позволяют экспортировать сборку

артефакты в виде файлов в локальной файловой системе вместо образа Docker, который может

быть полезным для создания локальных двоичных файлов, генерации кода и т. д.

Значение для --output представляет собой строку в формате CSV, определяющую тип экспортера.

и варианты. В настоящее время поддерживаются локальный экспортер и tar . местный экспортер записывает полученные файлы сборки в каталог на стороне клиента.

tar экспортер аналогичен, но записывает файлы как один tarball ( .tar ).

Если тип не указан, по умолчанию используется выходной каталог локального

экспортер. Используйте дефис ( - ) для записи выходного архива на стандартный вывод

( СТАНДАРТНЫЙ ВЫПУСК ).

В следующем примере создается образ с использованием текущего каталога ( . ) в качестве сборки.

контексте и экспортирует файлы в каталог с именем из в текущем каталоге.

Если каталог не существует, Docker автоматически создает каталог:

$ docker build -o out .

В приведенном выше примере используется сокращённый синтаксис, без параметров типа и

поэтому использует значение по умолчанию ( местный ) экспортер. Пример ниже показывает эквивалент

с использованием длинного синтаксиса CSV, указав как type , так и dest (назначение

путь):

$ docker build --output type=local,dest=out .

Используйте тип tar для экспорта файлов в виде архива .tar :

$ docker build --output type=tar,dest=out.tar .

В приведенном ниже примере показан эквивалент при использовании сокращенного синтаксиса. В этом

случай, - указан как пункт назначения, который автоматически выбирает тип tar ,

и записывает выходной tarball в стандартный вывод, который затем перенаправляется на

файл out.tar :

$ сборка докеров -o - . > вне.tar

Опция --output экспортирует все файлы с целевой сцены. Общий шаблон

для экспорта только определенных файлов нужно делать многоэтапные сборки и копировать

нужные файлы на новую рабочую стадию с COPY --от .

В приведенном ниже примере Dockerfile используется отдельный этап для сбора

билд-артефактов для экспорта:

ОТ стадии сборки AS golang БЕГИ иди -u github.com/LK4D4/vndr С нуля КАК этап экспорта КОПИРОВАТЬ --from=стадия сборки /go/bin/vndr /

При сборке Dockerfile с параметром -o только файлы из окончательного

stage экспортируются в каталог out , в данном случае двоичный файл vndr :

$ docker build -o out .г.[+] Корпус 2.3с (7/7) ЗАВЕРШЕН => [внутреннее] загрузить определение сборки из Dockerfile 0.1s => => передача dockerfile: 176B 0.0s => [внутренняя] загрузка .dockerignore 0,0 с => => передача контекста: 2B 0.0s => [внутренняя] загрузка метаданных для docker.io/library/golang:latest 1.6s => [этап сборки 1/2] ОТ docker.io/library/golang@sha256:2df96417dca0561bf1027742dcc5b446a18957cd28eba6aa79269f23f1846d3f 0,0 с => => разрешить docker.io/library/golang@sha256:2df96417dca0561bf1027742dcc5b446a18957cd28eba6aa79269f23f1846d3f 0.0s => КЭШИРОВАНО [стадия сборки 2/2] RUN go get -u github.com/LK4D4/vndr 0.0s => [export-stage 1/1] COPY --from=build-stage /go/bin/vndr / 0.2s => экспорт в клиент 0,4 с => => копирование файлов 10.30MB 0.3s $ лс./выход vndr

Примечание

Для этой функции требуется серверная часть BuildKit. Вы также можете включите BuildKit или используйте buildx плагин, который предоставляет больше вариантов типа вывода.

Указание внешних источников кэша

В дополнение к локальному кешу сборки сборщик может повторно использовать кеш, сгенерированный из

предыдущие сборки с флагом --cache-from , указывающим на образ в реестре.

Чтобы использовать изображение в качестве источника кэша, метаданные кэша необходимо записать в

образ при создании. Это можно сделать, установив --build-arg BUILDKIT_INLINE_CACHE=1 при построении образа. После этого построенный образ можно использовать как источник кеша.

для последующих сборок.

При импорте кеша построитель будет извлекать метаданные JSON только из реестр и определять возможные попадания в кэш на основе этой информации. Если там попадание в кеш, совпадающие слои загружаются в локальную среду.

В дополнение к изображениям, кеш также можно получить из специальных манифестов кеша.

сгенерировано buildx или интерфейс командной строки BuildKit

( buildctl ). Эти манифесты (при сборке с типом

Эти манифесты (при сборке с типом =реестр и режимом =max options) позволяют извлекать данные слоя для промежуточных этапов в многоэтапных сборках.

В следующем примере создается образ с метаданными встроенного кэша и в реестр, а затем использует образ в качестве источника кеша на другой машине:

$ docker build -t myname/myapp --build-arg BUILDKIT_INLINE_CACHE=1 . $ docker push myname/myappг.

После отправки изображения оно используется в качестве источника кэша на другом компьютере. BuildKit автоматически извлекает образ из реестра, если это необходимо.

На другой машине:

$ docker build --cache-from myname/myapp .

г.Примечание

Для этой функции требуется серверная часть BuildKit. Вы также можете включите BuildKit или используйте buildx плагин. Предыдущий билдер имел ограниченную поддержку повторного использования кеша из предварительно натянутые изображения.

Сквош слоев изображения (--squash) (экспериментальный)

Обзор

После того, как изображение будет создано, объедините новые слои в новое изображение с помощью одного

Новый слой. Сжатие не уничтожает существующее изображение, а создает новое.

изображение с содержимым сжатых слоев. Это эффективно заставляет его выглядеть

как и все команды Dockerfile , были созданы с одним уровнем. Сборка

кеш сохраняется с помощью этого метода.

Параметр --squash является экспериментальной функцией и не должен рассматриваться

стабильный.

Сжатие слоев может быть полезным, если ваш файл Dockerfile создает несколько слоев.

изменение одних и тех же файлов, например, файлов, созданных за один шаг, и

удалены на другом этапе. Для других вариантов использования сжатие изображений может на самом деле иметь

негативное влияние на производительность; при извлечении изображения, состоящего из нескольких

слои, слои можно тянуть параллельно и позволяет делиться слоями между

изображения (экономия места).

В большинстве случаев многоэтапные сборки являются лучшей альтернативой, поскольку они дают больше детальный контроль над вашей сборкой и может использовать в будущем оптимизация в конструкторе. Обратитесь к использованию многоэтапных сборок раздел руководства пользователя для получения дополнительной информации.

г.Известные ограничения

Параметр --squash имеет ряд известных ограничений:

- При сжатии слоев результирующее изображение не может использовать преимущества слоя делиться с другими изображениями и может занимать значительно больше места. Совместное использование базовый образ по-прежнему поддерживается.

- При использовании этого параметра вы можете увидеть, что используется значительно больше места из-за хранение двух копий образа, одна для кеша сборки со всем кешем неповрежденные слои и один для раздавленной версии.

- Хотя сжатие слоев может привести к получению изображений меньшего размера, это может привести к негативным последствиям.

влияние на производительность, так как для извлечения одного слоя требуется больше времени, и

загрузка одного слоя не может быть распараллелена.

влияние на производительность, так как для извлечения одного слоя требуется больше времени, и

загрузка одного слоя не может быть распараллелена. - При попытке сжать изображение, которое не вносит изменений в

файловая система (например, Dockerfile содержит только инструкции

ENV), шаг сквоша завершится ошибкой (см. проблему № 33823).

Предпосылки

В примере на этой странице используется экспериментальный режим в Docker 19..03.

Экспериментальный режим можно включить, используя флаг --experimental при запуске.

демон Docker или настройка Experimental: true в конфигурации daemon.json файл.

По умолчанию экспериментальный режим отключен. Чтобы увидеть текущую конфигурацию

демон docker, используйте команду docker version и проверьте Experimental строка в разделе Engine :

Клиент: Docker Engine — сообщество Версия: 19.03.8 Версия API: 1.40 Версия Go: go1.12.17 Коммит Git: afacb8b Построен: 11 марта 01:21:11 2020 ОС/архив: дарвин/амд64 Экспериментальный: ложь Сервер: Docker Engine - Сообщество Двигатель: Версия: 19.03.8 Версия API: 1.40 (минимальная версия 1.12) Версия Go: go1.12.17 Коммит Git: afacb8b Дата постройки: 11 марта 01:29:16 2020 ОС/архив: линукс/амд64 Экспериментальный: правда [...]

Чтобы включить экспериментальный режим, пользователям необходимо перезапустить демон Docker с экспериментальный флаг включен.

г.Включить экспериментальную версию Docker

Чтобы включить экспериментальные функции, вам нужно запустить демон Docker с -- экспериментальный флаг . Вы также можете включить флаг демона через /etc/docker/daemon.json , например:

{

"экспериментальный": правда

}

Затем убедитесь, что экспериментальный флаг включен:

$ версия докера -f '{{.Server.Experimental}}'

истинный

Создайте образ с аргументом

--squash Ниже приведен пример сборки докера с аргументом --squash

git#mytag:моя папка

git#mytag:моя папка  Загрузка контекста 6,76 МБ

Загрузка контекста

Шаг 1/2: ОТ Busybox

---> 769b9341d937

Шаг 2/2: эхо CMD Привет, мир

---> Использование кеша

---> 99cc1ad10469

Успешно построен 99cc1ad10469

Загрузка контекста 6,76 МБ

Загрузка контекста

Шаг 1/2: ОТ Busybox

---> 769b9341d937

Шаг 2/2: эхо CMD Привет, мир

---> Использование кеша

---> 99cc1ad10469

Успешно построен 99cc1ad10469

20.30.2:1234 --build-arg FTP_PROXY=http://40.50.60.5:4567 .

20.30.2:1234 --build-arg FTP_PROXY=http://40.50.60.5:4567 .

[+] Корпус 2.3с (7/7) ЗАВЕРШЕН

=> [внутреннее] загрузить определение сборки из Dockerfile 0.1s

=> => передача dockerfile: 176B 0.0s

=> [внутренняя] загрузка .dockerignore 0,0 с

=> => передача контекста: 2B 0.0s

=> [внутренняя] загрузка метаданных для docker.io/library/golang:latest 1.6s

=> [этап сборки 1/2] ОТ docker.io/library/golang@sha256:2df96417dca0561bf1027742dcc5b446a18957cd28eba6aa79269f23f1846d3f 0,0 с

=> => разрешить docker.io/library/golang@sha256:2df96417dca0561bf1027742dcc5b446a18957cd28eba6aa79269f23f1846d3f 0.0s

=> КЭШИРОВАНО [стадия сборки 2/2] RUN go get -u github.com/LK4D4/vndr 0.0s

=> [export-stage 1/1] COPY --from=build-stage /go/bin/vndr / 0.2s

=> экспорт в клиент 0,4 с

=> => копирование файлов 10.30MB 0.3s

$ лс./выход

vndr

[+] Корпус 2.3с (7/7) ЗАВЕРШЕН

=> [внутреннее] загрузить определение сборки из Dockerfile 0.1s

=> => передача dockerfile: 176B 0.0s

=> [внутренняя] загрузка .dockerignore 0,0 с

=> => передача контекста: 2B 0.0s

=> [внутренняя] загрузка метаданных для docker.io/library/golang:latest 1.6s

=> [этап сборки 1/2] ОТ docker.io/library/golang@sha256:2df96417dca0561bf1027742dcc5b446a18957cd28eba6aa79269f23f1846d3f 0,0 с

=> => разрешить docker.io/library/golang@sha256:2df96417dca0561bf1027742dcc5b446a18957cd28eba6aa79269f23f1846d3f 0.0s

=> КЭШИРОВАНО [стадия сборки 2/2] RUN go get -u github.com/LK4D4/vndr 0.0s

=> [export-stage 1/1] COPY --from=build-stage /go/bin/vndr / 0.2s

=> экспорт в клиент 0,4 с

=> => копирование файлов 10.30MB 0.3s

$ лс./выход

vndr

влияние на производительность, так как для извлечения одного слоя требуется больше времени, и

загрузка одного слоя не может быть распараллелена.

влияние на производительность, так как для извлечения одного слоя требуется больше времени, и

загрузка одного слоя не может быть распараллелена. 40

Версия Go: go1.12.17

Коммит Git: afacb8b

Построен: 11 марта 01:21:11 2020

ОС/архив: дарвин/амд64

Экспериментальный: ложь

Сервер: Docker Engine - Сообщество

Двигатель:

Версия: 19.03.8

Версия API: 1.40 (минимальная версия 1.12)

Версия Go: go1.12.17

Коммит Git: afacb8b

Дата постройки: 11 марта 01:29:16 2020

ОС/архив: линукс/амд64

Экспериментальный: правда

[...]

40

Версия Go: go1.12.17

Коммит Git: afacb8b

Построен: 11 марта 01:21:11 2020

ОС/архив: дарвин/амд64

Экспериментальный: ложь

Сервер: Docker Engine - Сообщество

Двигатель:

Версия: 19.03.8

Версия API: 1.40 (минимальная версия 1.12)

Версия Go: go1.12.17

Коммит Git: afacb8b

Дата постройки: 11 марта 01:29:16 2020

ОС/архив: линукс/амд64

Экспериментальный: правда

[...]